پایگاه خبری راه پرداخت دارای مجوز به شماره ۷۴۵۷۲ از وزارت فرهنگ و ارشاد اسلامی و بخشی از «شبکه عصر تراکنش» است. راه پرداخت فعالیت خود را از دوم اردیبهشتماه ۱۳۹۰ شروع کرده و اکنون پرمخاطبترین رسانه ایران در زمینه فناوریهای مالی، بانکداری و پرداخت و استارتآپهای فینتک است.

شیوه مقابله ابرآروان با آسیبپذیری Log4j

در تاریخ ۹ دسامبر ۲۰۲۱ آسیبپذیری جدید و مهمی با نام CVE-2021-44228 برای کتابخانه Log4j اعلام و بلافاصله پس از آن، کدهای اکسپلویت متعددی برای بررسی و سوءاستفاده از آن منتشر شد. هنگامی که یک CVE جدید اعلام میشود، از منظر شبکه توزیع محتوا (CDN) از دو جهت دارای اهمیت است:

- ایمنسازی سرویسهای داخلی در برابر آسیبپذیری؛

- ایمنسازی کاربرانی که از CDN برای وبسایت و اپلیکیشن خود استفاده میکنند.

از این رو در ساعات اولیه اعلام آسیبپذیری، ابرآروان بهدنبال راهحلی برای موضوعات بالا بود.

آسیبپذیری CVE-2021-44228 چیست؟

این آسیبپذیری در کتابخانه Log4j که یک کتابخانه پردازش لاگ در جاوا بهشمار میآید، یافت شده و بهدلیل پراستفادهبودن آن، به شکل گسترده در نرمافزارهای سازمانی که با جاوا توسعه داده شدهاند، به کار میرود که اکنون میتواند هدف حملات مخرب قرار گیرد. آسیبپذیری CVE-2021-44228 از آن رو اهمیت دارد که نرمافزارهای سازمانی شرکت Apache که به شکل گسترده برای پردازش در سازمانها مورد استفاده قرار میگیرند، از این کتابخانه استفاده میکنند.

آسیبپذیری مذکور به حملهکننده این امکان را میدهد که از طریق ارسال یک Payload در درخواستهای HTTP باعث اجرا شدن کدهای مخرب خود در سرویسهای داخلی که دارای این ضعف امنیتی هستند، شود.

این PayLoad میتواند در هر کدام از پارامترهای HTTP باشد:

- URI

- User Agent

- Body

- Referer

با لاگشدن هر کدام از این پارامترها که حاوی Payload مخرب باشند، دسترسی اجرای کد در اختیار حملهکننده قرار میگیرد.

چه کسانی تحت تأثیر قرار میگیرند؟

اگر در هر یک از مراحل پردازش درخواستهای HTTP یکی از پارامترهای Body, User Agent, URL, Referer را لاگ میکنید یا از یکی از محصولات نوشتهشده با جاوا مانند محصولات شرکت آپاچی استفاده میکنید، به احتمال بسیار زیاد تحت تأثیر این آسیبپذیری قرار میگیرید.

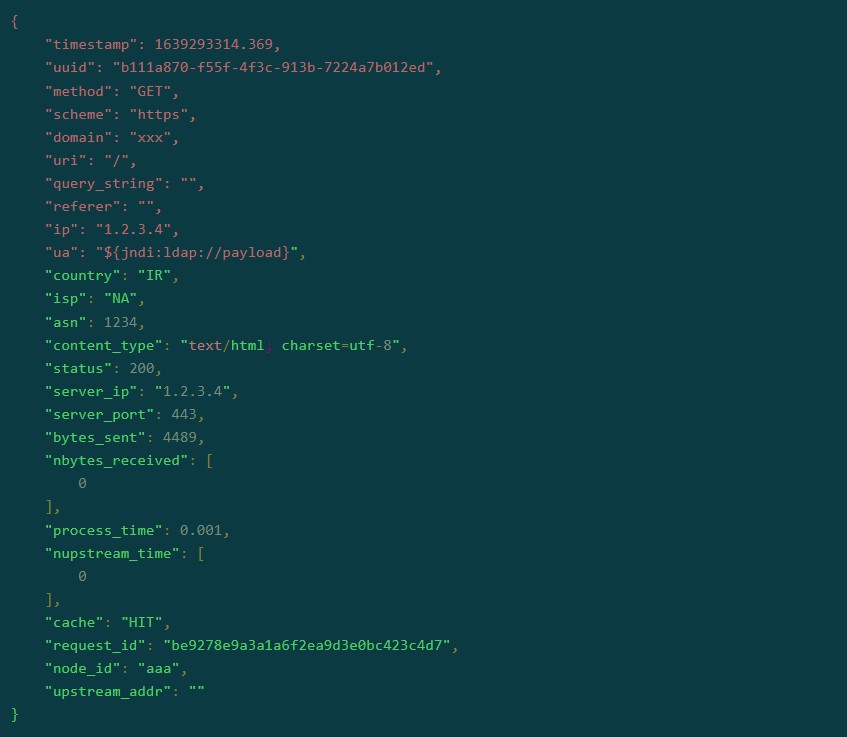

نمونه یکی از درخواستهای مخرب لاگشده

از نظر گستردگی و میزان تخریب، این آسیبپذیری جزء موارد بسیار شدید دستهبندی میشود. در تصویر زیر، میتوان نمونه یکی از درخواستهای مخرب را که در CDN آروان لاگ شده، مشاهده کرد. در این UA میتوان Payload مخرب را مشاهده کرد (اطلاعات حساس آن مخفی شده است).

اقدامات انجامشده برای رفع این مشکل

جمعه: رفع آسیبپذیری CVE-2021-44228 در سرویسهای داخلی

بر اساسی گزارشی که شرکت Apache منتشر کرد، به کمک روشهای زیر میتوان در برابر این آسیبپذیری ایمن بود:

- بهروزرسانی به نسخه Log4j 2.15.0

- اگر از نسخه Log4J 2.10 و بالاتر استفاده میکنید و امکان آپگرید ندارید، این مقدار را در تنظیمات وارد کنید:

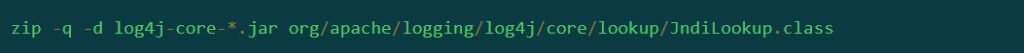

کلاس JndiLookup را از مسیر کلاسها پاک کنید. مثلاً میتوانید از دستور زیر استفاده کنید:

با توجه به اهمیت سرویسهای لاگ در محصولات ابرآروان، برای پردازش لاگها در قسمتهای متعددی از ابزارهای توسعه دادهشده توسط آپاچی استفاده میشود:

- Apache Kafka

- Elastic Search

- LogStash

- Apache Flink

با توجه به دستورالعملهای منتشرشده به وسیله آپاچی، این آسیبپذیریها در ساعات اولیه برطرف شدند.

تلاش ابرآروان برای حفاظت از کاربران CDN در برابر آسیبپذیری CVE-2021-44228

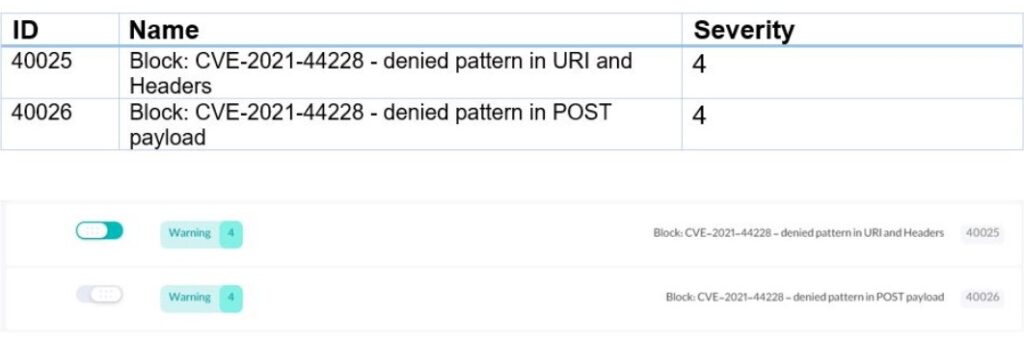

شنبه: قوانین جدید برای مسدودسازی به WAF ابرآروان اضافه شد

برای کاربرانی که از سیستم WAF ابرآروان جهت حفاظت در برابر حملات اینترنتی استفاده میکردند، دو قانون جدید به پنل کاربری اضافه شد که در ادامه قابل مشاهده است:

یکشنبه: قانون فایروال برای تمام کاربران CDN اضافه شد

بهدلیل وسیعبودن دامنه این حمله و اینکه سرویس WAF تنها در اختیار کاربران سازمان CDN است، ما برای تمام کاربران شبکه توزیع محتوا، قانونی را به فایروال اضافه کردیم تا این درخواستهای مخرب را مسدود کند.

اگر کاربر CDN ابرآروان هستید، لازم است برای ایمنماندن در برابر این آسیب، دستورالعملهایی را که در این مقاله به آن اشاره کردیم، به کار بگیرید. اگر هنوز موفق به این کار نشدهاید یا همچنان در بخشهایی از سیستمهای داخلیتان این آسیبپذیری را مشاهده میکنید، پیشنهاد میکنیم دامنه خود را به CDN آروان انتقال دهید.