پایگاه خبری راه پرداخت دارای مجوز به شماره ۷۴۵۷۲ از وزارت فرهنگ و ارشاد اسلامی و بخشی از «شبکه عصر تراکنش» است. راه پرداخت فعالیت خود را از دوم اردیبهشتماه ۱۳۹۰ شروع کرده و اکنون پرمخاطبترین رسانه ایران در زمینه فناوریهای مالی، بانکداری و پرداخت و استارتآپهای فینتک است.

خاستگاه عجیب نرمافزار تروکریپت / چرا داعش عاشق این ابزار رمزگذاری شده است؟

پیش از اینکه شرکتهایی مانند اپل و مایکروسافت، نرمافزار رمزگذاری را در محصولات خود به کار گیرند و پیش از آنکه شرکت اپل بر سر مساله رمزگشایی گوشی آیفون ـ که افبیآی از این شرکت خواسته بود تا گوشی شخص تیرانداز در ماجرای دسامبر ۲۰۱۵ سنبرناردینو را هک کند ـ در مقابل دولت آمریکا بایستد، تروکریپت و برنامههایی مانند آن، ابزار اصلی ایمنسازی فایلها و دیسکهای کسانی بودند که به هر وسیله ممکن بهدنبال حفظ حریم خصوصی هستند.

ماهنامه عصر تراکنش شماره ۲۹ / تروکریپت یکی از نرمافزارهای قدرتمند، رایگان و متنباز، جهت رمزگذاری فایلهاست. با استفاده از این نرمافزار میتوان فایلها را در درایوهای مجازی که توسط نرمافزار ایجاد میشوند، رمزگذاری کرد. در میان تمام نرمافزارهای رمزنگار این نرمافزار حکم پادشاه را دارد و در نوع خود بهترین محسوب میشود.

تروکریپت ابزاری است که بر پایه رمزگذاری در لحظه، عمل رمزگذاری را انجام میدهد. این به معنی دسترسی آزاد و امکان تغییر فایلهای رمزشده است و هنگامی که نیازی به فایلهای مربوطه نیست، فایلها دوباره به حالت رمزگذاریشده درمیآیند. تروکریپت صرفا ابزاری قدرتمند برای رمزگذاری فایلها نیست، بلکه ابزاری کاربردی جهت ایجاد درایوهای مجازی امن و پنهان نیز محسوب میشود که برای حفاظت از دادهها، بسیار مورد استفاده هستند.

اما چیزی که باعث مشهور شدن این نرمافزار شده، نه این توضیحات فنی و نه کاربرد آن؛ بلکه ارتباط آن با بیتکوین و گروههای تروریستی همچون داعش است. بسیاری بر این باورند که خالق نرمافزار تروکریپت ـ یعنی پاول لرو ـ همان ساتوشی ناکاموتو خالق بیتکوین است.

هویت خالق بیتکوین همیشه یکی از بحثبرانگیزترین موضوعات دنیای ارزهای دیجیتال بوده است. این موضوع از آنجایی که با حجم زیادی از دارایی ساتوشی ناکاموتو درگیر است، بسیار حائز اهمیت است.

پاول لرو ـ برنامهنویس ماهر و جنایتکار مشهور ـ یکی از کسانی است که احتمال زیادی میرود که خالق بیتکوین باشد. لرو که به مستر مایند یا همان مغز متفکر معروف است، یک برنامهنویس ماهر است که نرمافزارهایی همچون E4M (یا رمزنگاری برای عموم) و تروکریپت را نوشته است.

این دو برنامه از نرمافزارهای محبوب رمزنگاری محسوب میشوند. این دو نرمافزار اوپنسورس (متنباز) بودهاند و هر کس میتواند در آن تغییراتی ایجاد کند. یکی از گروههایی که از تروکریپت استفاده میکند، گروه تروریستی دولت اسلامی عراق و شام (داعش) است.

مشکل جدی برای آژانس امنیت ملی

چندی پیش، «روکمینی کالیماچی»، خبرنگار روزنامه تایمز، آخرین مقاله از مجموعه روایتهای جذاب خود را درباره سازوکارهای داخلی دولت اسلامی عراق و شام (داعش) منتشر ساخت. این مقاله عمدتا به سازماندهی و نحوه استقرار تروریستهای این گروه در اروپا میپردازد و پرده از بحثهای داغ مرتبط با رمزنگاری برمیدارد.

به گزارش کالیماچی، داعش در آموزش و برنامهریزی عملیاتی خود ظاهرا مرتب از نرمافزاری به نام تروکریپت (TrueCrypt) استفاده میکند. وقتی یک بمبگذار انتحاری احتمالا از سوریه به فرانسه فرستاده شده، «یکی از کارشناس کامپیوتری دولت اسلامی، یک فلش یواسبی در اختیار او گذاشته است.»

این فلش، حاوی نرمافزار سیکلینر، برنامهای برای پاککردن سابقه آنلاین یک کاربر در یک کامپیوتر مشخص و همچنین تروکریپت، یک برنامه رمزگذاری بوده که در آن هنگام به شکل گستردهای در اختیار همگان قرار داشت و به گفته کارشناسان هنوز کاملا کرک نشده است.

پیش از اینکه شرکتهایی مانند اپل و مایکروسافت، نرمافزار رمزگذاری را در محصولات خود به کار گیرند و پیش از آنکه شرکت اپل بر سر مساله رمزگشایی گوشی آیفون ـ که افبیآی از این شرکت خواسته بود تا گوشی شخص تیرانداز در ماجرای دسامبر ۲۰۱۵ سنبرناردینو را هک کند ـ در مقابل دولت آمریکا بایستد، تروکریپت و برنامههایی مانند آن، ابزار اصلی ایمنسازی فایلها و دیسکهای کسانی بودند که به هر وسیله ممکن بهدنبال حفظ حریم خصوصی هستند.

از نظر بسیاری از کارشناسان، تروکریپ که دانلود آن رایگان بوده و فضای کاربری سادهای دارد، از زمان انتشارش در سال ۲۰۰۴ از جمله قدرتمندترین برنامههای رمزگذاری موجود محسوب میشود.

این برنامه به کاربران اجازه میدهد تا بهسادگی با فایلهای رمزگذاریشده کار کنند و میتوانند فایلها را به شکلی ذخیره کنند که حتی اگر کاربری مجبور به ارائه رمز، مثلا به مقامات شود، این رمز به فایلی منتهی شود که انتشار آن از نظر کاربر منعی نداشته و در عین حال، محتوای حساس را در پشت یک دیوار حائل نگه دارد.

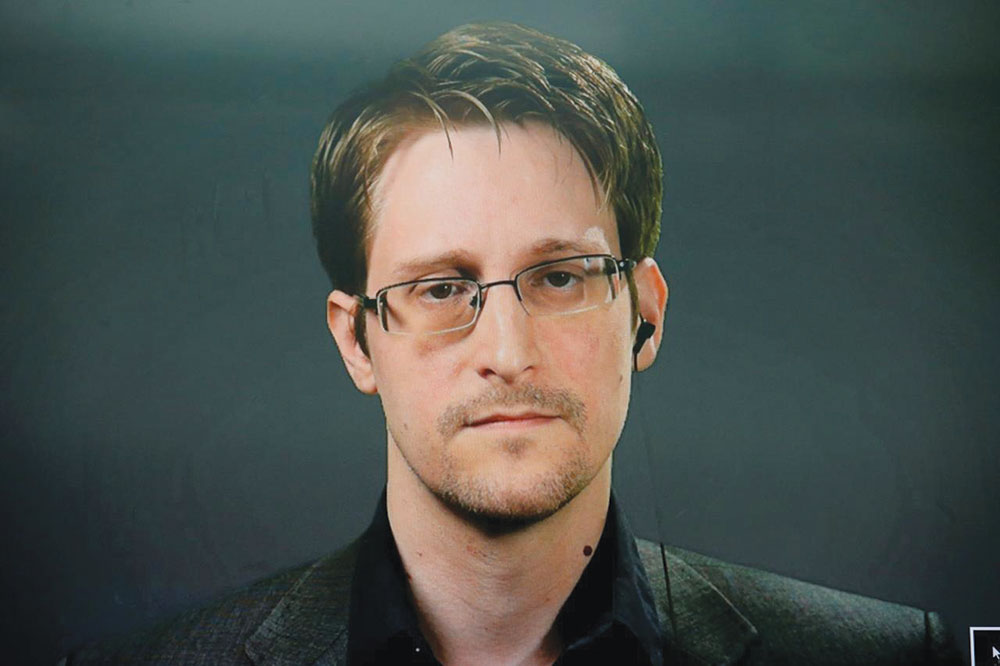

مدتهای مدید تصور میشد که این برنامه بدون گذرواژه کاربر، رخنهناپذیر باشد. از جمله اطلاعاتی که ادوارد اسنودن، سال ۲۰۱۳ در اختیار «گلن گیرنوالد»، «لارا پویتراس» و خبرنگاران دیگر گذاشته بود، سندی بود که نشان میداد آژانس امنیت ملی در شکستن رمز تروکریپت با «مشکلات جدی» مواجه بوده است.

در نهایت معلوم شد که نبوغ تروکریپت به اندازه استفادههای آن پردسیسه و رمزوراز است. بحث این نرمافزار رمزگذاری در گزارشهای خود من نیز مطرح شده بود؛ داستانی درباره یک برنامهنویس به نام «پاول لی راکس» که حدود دو سال مشغول تحقیق در مورد او بودم.

راکس از زیرزمین خانهاش در فیلیپین یک کارتل جهانی مواد مخدر، تسلیحات و پولشویی به راه انداخته بود. من در گزارشی هفتقسمتی که در مجله «د آتاویست مگزین» ـ نشریهای که به همراه نیکولاس تامپسون سردبیر سایت نیویورکر بنیان گذاشتم ـ منتشر شد، این مساله را اثبات کردم که لی راکس، پیش از آنکه به یک تبهکار پرکار و خشن بدل شود، نویسنده نرمافزاری به نام «انکریپشن فور د مسس» (Encryption for the Masses (E4M)) بوده است.

این نرمافزار لی راکس، به نوبه خود، نقش کدهای اساسی را ایفا کرد که تروکریپت بر پایه آن ساخته شد. (دلایل مربوط به ساخت نرمافزار انکریپشن فور د مسس از سوی لی راکس پیچیده هستند، اما خلاصهاش این میشود: رد وبسایتهایی که فور د مسس روی آنها ذخیره شده بودند، به شرکتهای تحت مالکیت لی راکس برمیگردند و پستهای مربوط به این نرمافزار در انجمنهای گفتوگوی آنلاین با آدرس الکترونیک لی راکس در ارتباط است. بهتازگی در دادگاهی در شهر مانیل حضور داشتم و خود لی راکس مدعی مالکیت این نرمافزار شد.)

ادوارد اسنودن، افشاگر کنونی و کارمند سابق سازمان اطلاعات مرکزی آمریکا و پیمانکار سابق آژانس امنیت ملی است. افشاگریهای ادوارد اسنودن از عملیات عظیم «جاسوسی و مراقبت در سطح جهانی» پرده برداشت. بنا به مدارک اسنودن، این برنامهها که شامل جاسوسی از مردم عادی و شخصیتها در مکالمات تلفنی، ایمیل و موتور جستوجوی اینترنت در تمام کشورهاست که بدون رعایت مرزهای سیاسی صورت میگیرند، در درجه اول توسط آژانس امنیت ملی ایالات متحده آمریکا انجام میشوند.

خاستگاه رازآلود

هم نرمافزار انکریپشن فور د مسس و هم تروکریپت خلف آن، «نرمافزارهای متنباز» هستند. هر کس که بخواهد این نرمافزارها را بررسی یا توسعه دهد، به کدهای آن دسترسی دارد. توسعهدهندگانی که این سالها برای ارتقا و نگهداری تروکریپت از نرمافزار «انکریپشن فور د مسس» استفاده کردهاند، ناشناس ماندهاند.

«متیو گرین»، استاد علوم کامپیوتر در موسسه امنیت اطلاعات جان هاپکینز و از کارشناسان تروکریپت پارسال به من گفت: «خاستگاه تروکریپت همیشه رازآلود بوده است. این نرمافزار از سوی گروهی ناشناس نوشته شده است. ممکن است پاول لی راکس آن را با اسم مستعار نوشته باشد یا احتمال دارد که فرد کاملا متفاوتی بوده باشد.»

اگر اداره مبارزه با مواد مخدر آمریکا (دیاییای)، در سپتامبر ۲۰۱۲، لی راکس را به اتهامات مرتبط با مواد مخدر در لیبریا بازداشت نمیکرد، ارتباط او با تروکریپت میتوانست پاورقی جذابی از کار دربیاید. او بعدها با دولت فدرال به همکاری پرداخت.

راکس به مدت دو سال و نیم تحت تدابیر شدید امنیتی و در مکانی محرمانه نگهداری میشد و در سازماندهی عملیاتهای مخفیانه علیه همدستان پیشین خود به اداره مبارزه با مواد مخدر و سازمانهای دیگر کمک میکرد. ماهیت کامل این همکاری هنوز مشخص نشده است.

با وجود این، در مه ۲۰۱۴، توسعهدهندگان ناشناس در پشت پرده تروکریپت، به طرز غیرمنتظرهای در وبگاه خود اعلام کردند که دیگر از این نرمافزار پشتیبانی نکرده یا امنیت آن را تضمین نمیکنند.

در خصوص دلایل این مساله نظرات متعددی در جامعه رمزگذاری دهانبهدهان میچرخد؛ شاید توسعهدهندگان تصور کردهاند که پروژههای تجاری از آنها پیشی جستهاند، شاید نوعی نقص در نرمافزار پیدا کردهاند که امکان رفع آن وجود نداشته یا شاید فقط و فقط خسته شدهاند.

اما زمانبندی رها کردن تروکریپت به حال خود، با توجه به اینکه شاید متوجه بازداشت لی راکس در ایالات متحده شدهاند، این احتمال را افزایش میدهد که بازداشت او بهنوعی در این اقدام موثر بوده است. گرین با عنوان اینکه حتی نظریه او نیز هنوز در مرحله حدس و گمان است، اظهار داشت، «تصور ما این است که یکی از دلایل توقف این پروژه احتمالا این بوده که آنها ممکن است تحت فشار قرار داشتهاند.»

نرمافزار متنباز

نرمافزار متنباز، به نرمافزارهایی میگویند که افراد میتوانند در کد منبع آنها تغییر ایجاد کرده یا اشکالات (باگ) احتمالی آنها را رفع کنند. این یک شیوه توسعه نرمافزار است که میتواند هم برای نرمافزارهای آزاد و هم برای نرمافزارهای با مالکیت انحصاری و تجاری به کار رود. سی کلینر، نرمافزاری متعلق به شرکت پریفورم است که به تعمیر و پاکسازی محضرخانه ویندوز کمک میکند. سی کلینر میتواند فایلهای موقت یا بهطور بالقوه ناخواسته به جا مانده از برنامههای خاص را همراه با سابقه مرور حذف کند.

خالق تبهکار

خوانندگان گزارش کالیماچی شاید در ابتدا تصور کنند که استفاده داعش از تروکریپت، کفه این استدلال را سنگین کند که ایالات متحده یا سایر دولتها به «در پشتی» نرمافزارهای رمزگذاری نیاز دارند. در پشتی، یک راه مخفی برای باز کردن قفل رمزگذاری است که معمولا در زمان ایجاد نرمافزار، در آن تعبیه میشود.

بیشتر بحثهای مرتبط با رمزگذاری حول این محور میچرخند که آیا دولتها میتوانند به سازندگان نرمافزارها دستور بدهند تا این درهای پشتی را ایجاد و کلید آن را به مقامات تحویل دهند تا بعدا در جمعآوری اطلاعات یا پروندههای جنایی مورد استفاده قرار بگیرند (یا مانند مورد شرکت اپل، از آنها تقاضا کنند که ابزار شکستن این رمزنگاری را ایجاد و در اختیار آنها قرار دهند). در پی استفاده داعش از تروکریپت، لزوم ایجاد درهای پشتی در بادی امر کاملا منطقی به نظر میرسد.

اما همانطور که گرین بعد از این افشاگریها در توییتر خود نوشت؛ «داستان تروکریپت نشان میدهد که این درهای پشتی و تقاضای دسترسی به آنها تا چه حد غیرعملی و اجرانشدنی هستند.»

تروکریپت یک برنامه متنباز است و توسط توسعهدهندگانی مرموز و ناشناس مدیریت میشود که عموما خارج از ایالات متحده به سر میبرند. آنها احتمالا هیچ انگیزه حقوقی برای کمک به دولتها ندارند و البته انگیزههای عملی و عینی زیادی دارند که این کار را انجام ندهند.

ما اکنون میدانیم که خالق اصلی نرمافزار انکریپشن فور د مسس، شرکتی نبوده که در پی جلب رضایت دولت آمریکا باشد، بلکه سازنده آن مردی است که در ادامه به یکی از خطرناکترین تبهکاران بدل شده است. مذاکره برای دسترسی به درهای پشتی با چنین توسعهدهندگانی اساسا جزء گزینهها نیست و تروکریپت تنها یکی از برنامههای رمزگذاری متنباز متعدد در اختیار همگان است.

در سال ۲۰۱۵، گرین و برخی همکاران او، بررسی امنیتی تروکریپت را تمام کرده و نتیجه گرفتند که این نرمافزار با وجود اعلام توقف فعالیت آن از سوی توسعهدهندگان، همچنان در مقابل رخنه و درهای پشتی ایمن مانده است. داعش هم قطعا اینگونه فکر میکند.

اگر تروریستها به استفاده از تروکریپت و نرمافزارهای مشابه ادامه دهند، پلیس و دستگاه اطلاعاتی احتمالا باید شیوههای دیگری برای گردآوری اطلاعات و شواهد بیابند. داستان کالیماچی به برخی احتمالات اشاره میکند؛ یکی از تروریستها که ظاهرا با فلش درایو دستگیر شده بود، گذرواژه تروکریپت خود را روی کاغذی در ساک خود نوشته بود.

نویسنده: ایون رتلیف

ترجمه: محسن محمودی

منبع: نیویورکر

Veracrypt بهتر و مطمن تر است. TrueCrypt حفره های امنیتی دارد.