پایگاه خبری راه پرداخت دارای مجوز به شماره ۷۴۵۷۲ از وزارت فرهنگ و ارشاد اسلامی و بخشی از «شبکه عصر تراکنش» است. راه پرداخت فعالیت خود را از دوم اردیبهشتماه ۱۳۹۰ شروع کرده و اکنون پرمخاطبترین رسانه ایران در زمینه فناوریهای مالی، بانکداری و پرداخت و استارتآپهای فینتک است.

کلاهبرداریها و حملات مرتبط با خودپرداز: تعاریف، تاریخچه، آمارها و راهکارها

تقریباً همه امکاناتی که نیکان روزگار در اختیار دارند، دیر یا زود به دست بدکاران نیز میرسد. این واقعیت، در دنیای فناوریهای مالی و بانکی نیز نمود و بروز یافته است. فناوریهایی که در اصل برای تسهیل دسترسی مردم به خدمات بانکی پدید آمدهاند، اکنون وسیلهای برای دستبرد تبهکاران به پولها یا حسابهای بانکی افراد شدهاند. حتی همایشهایی که تازهترین یافتههای امنیتی را با مؤسسات مالی، رگولاتورها، شرکتهای مخابراتی و سازندگان نرمافزار به اشتراک میگذارند نیز بی آن که خود بخواهند، فرصتی فراهم میآورند تا هکرها نیز از ضعفها و قوتهای این عرصه آگاه شوند و این اطلاعات را برای دستیابی به اهداف نادرست خود بهکار گیرند.

به گزارش روابط عمومی شرکت توسن تکنو، این آفت، محدود به روزگار ما نیست زیرا سرقت پدیده جدیدی به حساب نمیآید، فقط شکل و چگونگی آن بسته به شرایط و دورههای تاریخی مختلف تغییر کرده است. سارقان که روزگاری با تهدید و گاهی با حقهبازی و مدرکسازی به اموال دیگران دستبرد میزدند، اکنون با سوء استفاده از ابزارهایی مثل دستگاه خودپرداز به اهداف نادرست خود دست مییابند. در این مقاله قصد داریم انواع حمله به خودپردازها را به اختصار مرور کنیم و ضمن بررسی تاریخچه و ذکر آمار و ارقام این نوع حملات، به راهکارهای مقابله با آنها را نیز اشاره کنیم.

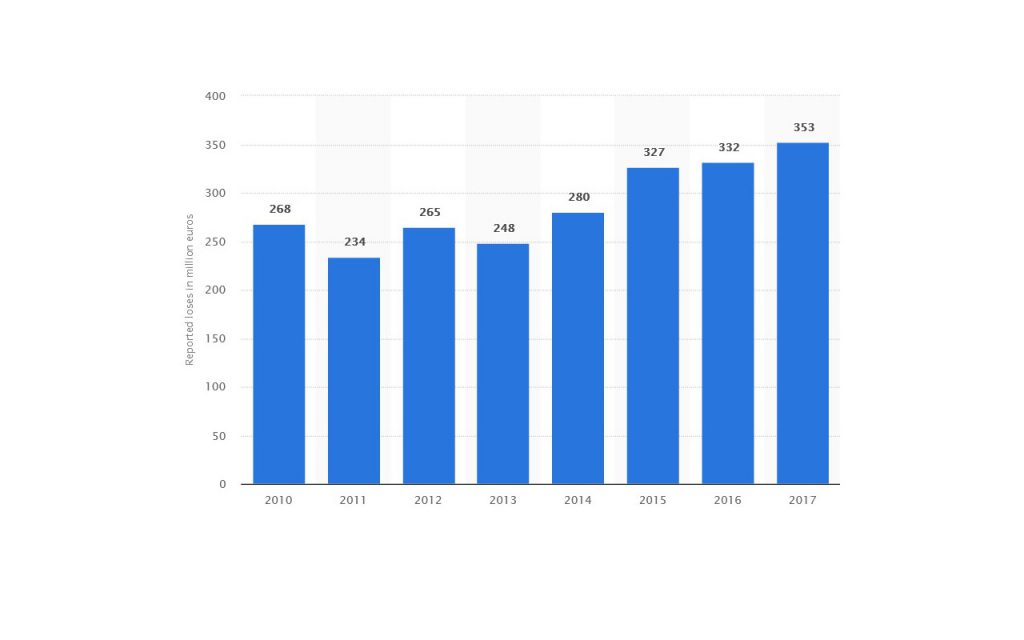

حمله به خودپردازها را بهطور کلی میتوان در سه گروه دستهبندی کرد که عبارتند از: کلاهبرداری، دستبرد فیزیکی، و حمله منطقی. در این میان، بیشترین حملات صورت گرفته از نوع کلاهبرداری بوده و برای مثال، ۸۹ درصد کل حملات مربوط به خودپردازها در اروپا را به خود اختصاص داده است. در ادامه، هر یک از این سه نوع حمله را به اختصار بررسی میکنیم.

۱- کلاهبرداری (Fraud)

شاید بتوان هر حمله مجرمانهای را کموبیش نوعی کلاهبرداری قلمداد کرد، اما در عرصه امنیت خودپرداز، کلاهبرداری (Fraud) یعنی دسترسی غیرمجاز به کارتهای بانکی یا دادههایی که روی این کارتها ثبت شدهاند. رایجترین روش برای این نوع کلاهبرداری، دزدیدن کارت بانکی یا گیر انداختن کارت، درون خودپرداز است. برخی سارقان نیز به جای خود کارت، دادههای آن را میربایند و برای این منظور از شیوههای فنیتری بهره میبرند.

یکی از روبهرشدترین شیوههای دستیابی به دادههای کارت، کپیبرداری از دادههای آن یا اصطلاحاً اسکیم کردن کارت (Card Skimming) است. کلاهبرداران برای این منظور از سختافزاری بهره میبرند که ظاهر آن شبیه کارتخوانِ عابربانک است اما در واقع، کارتخوان نیست! وقتی مشتریِ بیخبر از همهجا کارت خود را وارد کارتخوانِ تقلبی میکند، نمیداند که این قطعه سختافزاری از دادههای کارت او کپی میگیرد.

مجرمان سپس دادهها را روی کارت تقلبی خالی کپی میکنند و با وارد کردن کارت تقلبی در خودپردازهای واقعی میتوانند از حساب مشتری پول برداشت کنند. خوشبختانه چون سقف برداشت روزانه از خودپردازها محدود است، میتوان میزان خسارت مالی ناشی از این نوع کلاهبرداری را به حداقل رساند. برای این منظور، صاحبان کارت باید بر میزان برداشتهای روزانه خود نظارت داشته باشند تا اگر بدون اطلاع آنها مبلغی از کارتشان کسر شد، موضوع را فوراً به بانک اطلاع دهند.

راهکارهای دفاعی برای مشتریان

- کمدقتی یا بیدقتی مشتریان یکی از عواملی است که کار را برای کلاهبرداران آسان میکند. برای مقابله با کپیبرداری سختافزاری از دادههای کارت (اسکیم شدن کارت) به دستگاه خودپرداز و بهویژه کارتخوانِ آن دقت کنید و اگر ظاهر آن مشکوک بود هرگز کارت خود را وارد آن نکنید.

- به صفحهکلید خودپرداز توجه کنید. اگر مشاهده کردید که اطراف دکمه «ورود» یا Enter و دکمه «لغو» یا Cancel چسب یا ماده مشابهی ریخته شده است، از آن خودپرداز استفاده نکنید. اگر کارت خود را وارد چنین خودپردازی کردهاید اما بهعلت عمل نکردن دکمه «ورود» و «لغو» نمیتوانید رمز خود را وارد کرده یا از درخواست خود انصراف دهید، هرگز خودپرداز را ترک نکنید، زیرا دستگاه پس از دو دقیقه بهطور خودکار کارتتان را پس میدهد.

- هنگامی که کارت اعتباری جدیدی از بانک دریافت میکنید، برگه حاوی رمزهای اولیه را طوری و در جایی از بین ببرید که اطلاعات آن قابل بازیابی نباشد.

- میتوانید اطلاعرسانی پیامکی بانک را برای حسابتان فعال کنید تا هرگونه تراکنش بانکی از / به حساب شما توسط پیامک بهاطلاعتان برسد.

- شاید به این نتیجه برسید که بهتر است از خودپردازهای مستقر در شعب بانکی استفاده کنید، چون معمولاً از امنیت بیشتری برخوردار هستند.

- کارتهای خودپرداز نامستعمل خود را نابود کنید.

- تنها زمانی خودپرداز را ترک کنید که مطمئن شدید تراکنش پایان یافته و منوی خوشآمدگویی خودپرداز مجدداً روی نمایشگر نقش بسته است.

۲- دستبرد فیزیکی

در این نوع حمله، خود دستگاه خودپرداز مورد حمله فیزیکی قرار میگیرد. برای مثال، ممکن است مجرمان، خودپرداز را از جا کنده یا آن را بشکنند تا به پولهای موجود در صندوق آن دست پیدا کنند. این نوع حملات معمولاً بهندرت رخ میدهد، اما آمار آن در برخی نقاط جهان رو به افزایش است. اتخاذ تمهیدات امنیتی برای مقابله با این نوع حملات، در اصل وظیفه بانکها است. پس قاعدتاً راهکارهای بازدارنده زیر، بانکها را خطاب قرار میدهد.

راهکارهای دفاعی برای بانکها

- یکی از بدیهیترین راهکارهای مقابله با حملات فیزیکی، تقویت استحکاماتی است که خودپرداز را احاطه کردهاند. برای مثال، خودپردازی که درون دیوار بتنی قرار گرفته، ایمنتر از خودپردازی است که درون شیشه جاسازی شده است.

- دوربینهای امنیتی و بهرهگیری از تحلیلهای ویدیویی برای پیشبینی اقدامات خرابکارانه از دیگر راهکارهای مؤثر برای جلوگیری از سرقتهای فیزیکی است. از دوربینهایی استفاده کنید که کیفیت تصویری خوبی داشته باشند، زیرا کمک میکند تا شناسایی سارقان با سرعت و سهولت بیشتری صورت بگیرد.

- از دوربینهایی استفاده کنید و آنها را در جاهایی کار بگذارید که بهراحتی قابل شناسایی و امحا نباشند.

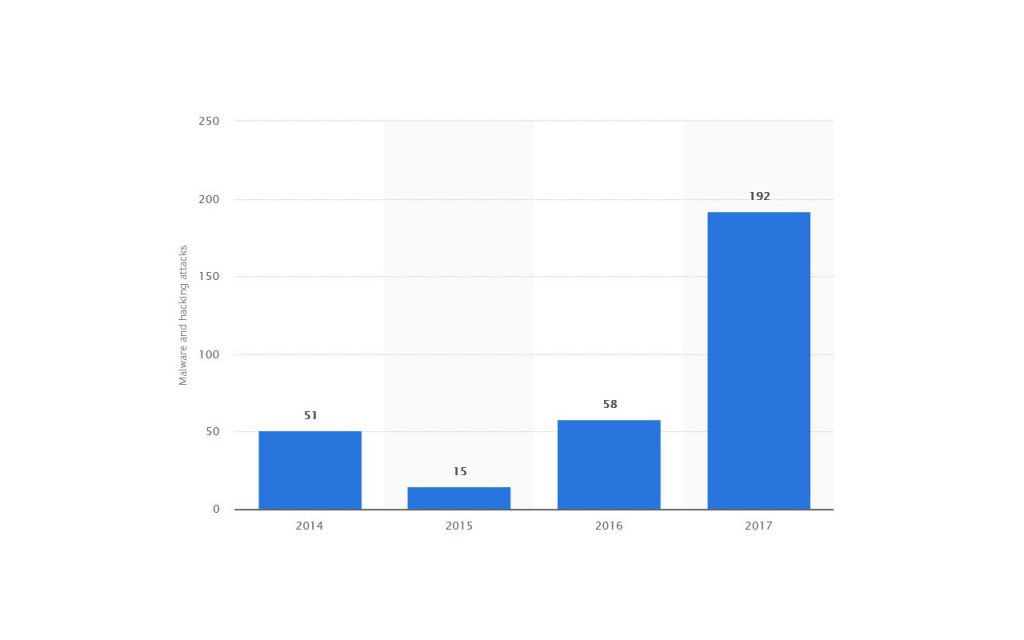

۳- حمله منطقی (بدافزاری)

حمله منطقی (Logical Attack) حملهای است که در نتیجه آن، سیستمها یا اجزای کامپیوتری خودپرداز تحت کنترل مهاجم درمیآید و او میتواند به پول یا دادههای حساس خودپرداز دسترسی یابد. حمله از طریق بدافزارها یکی از انواع حملات منطقی به شمار میرود. حمله بدافزاری یعنی، نصب بدافزار روی خودپرداز و سرقت سایبری یا دیجیتال از طریق آن.

برای مثال، ممکن است سارق با نصب نرمافزاری خاص روی خودپرداز، مقدار پولی را که هر بار میتوان برداشت کرد به دستگاه تحمیل کند. در بسیاری موارد، نصب بدافزار روی دستگاه بهصورت فیزیکی انجام میشود. گاهی مجرمان برای دیدن درون دستگاه، از دوربینهای آندوسکوپی استفاده میکنند. آنها دوربین را که به لولهای بسیار باریک وصل است، وارد دستگاه کرده و بهدنبال جایی میگردند که بتوانند کابل لپتاپ خود را به آن وصل و بدافزار را وارد کامپیوتر خودپرداز کنند.

همه خودپردازها (جز در مواردی معدود و استثنایی) کارکرد یکسانی دارند. آنها توسط سیستمعاملی کنترل میشوند که روی یک کامپیوتر نصب شده است. بنابراین همه خودپردازها در معرض تهدید بدافزارها هستند.

حملات بدافزاری را میتوان به دو دسته عمده تقسیم کرد:

- حملات آفلاین: زمانی صورت میگیرند که سیستمعامل کامپیوتر خودپرداز در حال کار نیست. در این صورت ممکن است شخص کلاهبردار، لپتاپ یا کامپیوتر کوچک خود را به خودپرداز متصل کند یا سیستمعامل خود را روی کامپیوتر خودپرداز به اجرا درآورد. حمله آفلاین گاهی برای از کار انداختن تمهیدات امنیتی خودپرداز صورت میپذیرد و مقدمهای برای حمله آنلاین است.

- حملات آنلاین: زمانی صورت میپذیرند که سیستمعامل کامپیوتر خودپرداز در حال اجرا است. در اینصورت ممکن است مجرم با متصل کردن حافظه فلش به کامپیوتر خودپرداز، بدافزار خود را روی آن نصب کند.

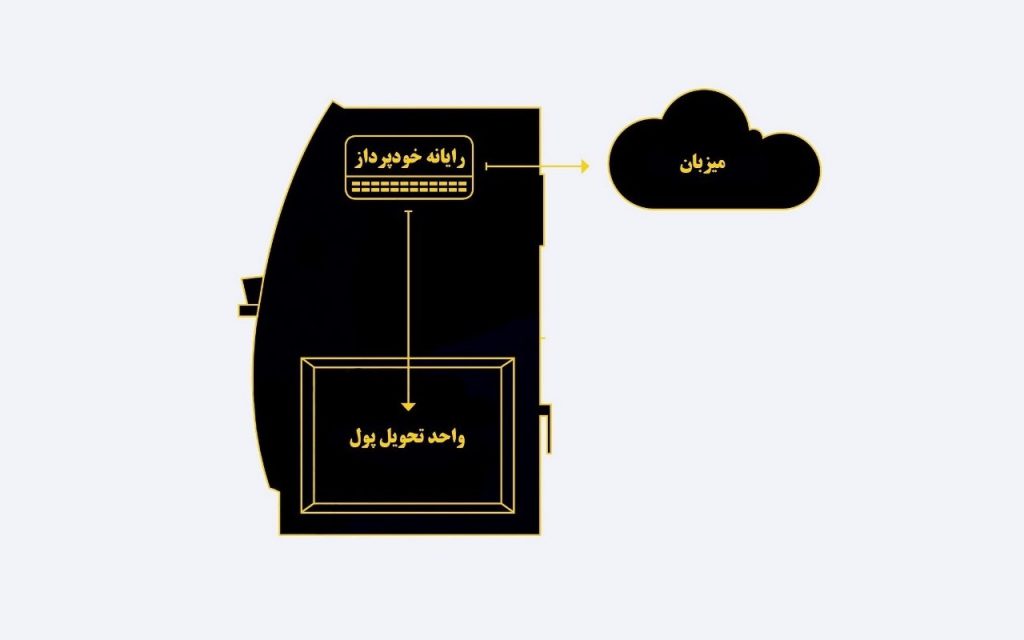

اکثر حملاتی که امروزه مشاهده میشوند مستلزم دسترسی فیزیکی به خودپرداز هستند. شکل ۱، معماری کلی خودپردازهای امروزی را نشان میدهد. رایانه که در بخش فوقانی دستگاه قرار دارد به یک میزبان یا هاست خارجی متصل است و سیستم تحویل پول نیز داخل صندوق جای دارد.

بسته به این نوع معماری، سه نقطه از دستگاه خودپرداز بیشتر مورد توجه مهاجمان است:

- خط ارتباطی بین کامپیوتر و واحد تحویل پول. در اغلب موارد این دو بخش بهوسیله خط سریال RS232 یا یواسبی به هم متصل میشوند. این بخش از دستگاه خودپرداز معمولاً هدف حملات آفلاین قرار میگیرد و مستلزم استفاده از برخی ابزارهای سختافزاری است.

- کامپیوتر خودپرداز از واسطهایی مانند یواسبی یا صفحهکلید الصاقی و نیز حافظه فلش یا درایو نوری بهره میبرد. این بخش ممکن است هدف حملات آفلاین، آنلاین یا هر دو واقع شود.

- خط ارتباطی بین کامپیوتر خودپرداز و میزبان. ممکن است در کنار کامپیوتر، اجزای شبکهای دیگری همچون مسیریاب شبکه مجازی خصوصی (VPN router) نیز درون خودپرداز وجود داشته باشد. حمله به این بخش ممکن است آفلاین یا آنلاین باشد اما در هر صورت مستلزم استفاده از برخی تجهیزات سختافزاری است.

برخی از انواع حملات بدافزاری به خودپردازها

کلانربایی(Jackpotting): در این نوع حمله، بدافزار کنترل کامپیوتر و سیستم تحویل پول خودپرداز را به دست میگیرد. بهاین ترتیب مجرمان میتوانند مستقیماً از خودپرداز پول برداشت کنند. در اغلب موارد، بدافزار برای اجرا در محیط خاصی برنامهریزی میشود، اما همان شیوه با کمی تغییر میتواند روی سیستمهای دیگر نیز اجرا شود.

حمله جعبه سیاه (Black Box): نوعی کلانربایی است که در آن، دسترسی به کامپیوتر خودپرداز لازم نیست، زیرا مجرم کامپیوتر دیگری به همراه دارد که توسط آن، کامپیوتر خودپرداز و واحد تحویل پول را هدف قرار میدهد. بدافزاری که روی کامپیوتر مجرم نصب است، مستقیماً با واحد تحویل پول ارتباط برقرار میکند. هر حمله جعبه سیاه تنها برای یکنوع خاص از سیستمهای تحویل پول کارایی دارد.

حمله مرد میان (Man-in-the-Middle): این نوع حمله بر ارتباط بین کامپیوتر خودپرداز و سیستم میزبان متمرکز است. بدافزاری که در این نوع حمله به کار میرود، برای مثال میتواند خود را میزبان جا بزند و پاسخهای تقلبی به کامپیوتر بفرستد تا بیآنکه حساب بانکی لو برود، از خودپرداز پول برداشت کند. این نوع بدافزار معمولاً زمانی فعال میشود که تراکنشها با استفاده از شماره کارتهای پیشفرض انجام شوند. بدافزار را میتوان در لایههای سطح بالای نرمافزار کامپیوتر خودپرداز یا جایی درون شبکه نصب کرد.

کپیبرداری نرمافزاری (Software Skimming): این نوع حمله را نباید با کپیبرداری سختافزاری اشتباه گرفت (به Skimming در بخش کلاهبرداری مراجعه کنید). در کپیبرداری نرمافزاری، بدافزار دادهها و رمز چهاررقمی کارت را در داخل خودپرداز رهگیری میکند و به کلاهبردار اجازه میدهد تا از این دادهها کپی بگیرد و آنها را روی یک کارت خالی تقلبی بازنویسی کند. با این کارت تقلبی میتوان از خودپردازهای غیر EMV پول برداشت کرد.

راهکارهای دفاعی برای بانکها

میتوان گفت اکثر تمهیداتی که برای جلوگیری از حمله منطقی و بدافزاری به خودپردازها باید اتخاد شود، متوجه بانکها است. «ویل وان گمرت»، معاون عملیاتی پلیس اتحادیه اروپا (یوروپل) برای این منظور نوعی ساختار تدافعی چهارلایه پیشنهاد میکند. این لایهها در ترکیب با هم میتوانند ریسک حملات را کاهش دهند. لایههای چهارگانه و خلاصه توضیح آنها به شرح زیر است:

- دسترسی فیزیکی به خودپرداز: تنها کارکنان مجاز هر بانک باید به امور خودپرداز رسیدگی کنند.

- حفاظت آفلاین: حملات منطقی ممکن است بدون نیاز به سیستمعامل خودپرداز صورت بپذیرند. تغییر رمز بایوس، رمزنگاری هارددیسک کامپیوتر، و اطمینان از امن بودن ارتباط واحد تحویل پول با کامپیوتر خودپرداز میتواند احتمال بروز حمله را کاهش دهد.

- حفاظت آنلاین: نصب فایروال، محافظت از اجزای سیستمعامل، آزمودن میزان امنیت خودپرداز، ممنوعیت اتصال حافظههای فلش متفرقه به خودپرداز توسط کارکنان، و توجه به هرگونه تغییر غیرعادی در ظاهر یا کارکرد دستگاه را جدی بگیرید.

- برآوردهای تکمیلی: همه نرمافزارهای خودپرداز باید مرتباً بهروزرسانی شوند. از سامانههای هشدار بیدرنگ کارآمدی بهره ببرید که حتی بتواند الگوهای مشکوک را نیز شناسایی کند. خودپرداز مرتباً باید پایش و به پیغامهای هشدار آن توجه شود. میزان امنیت خودپردازهای خود را بیازمایید تا بتوانید نقاط ضعف آن را یافته و برطرف کنید. هر مورد غیرعادی در ظاهر یا کارکرد خودپرداز باید جدی گرفته شود.

افزون بر اینها، اقدامات زیر نیز میتواند در جلوگیری از وقوع حملات منطقی مؤثر باشد:

- همه گذرواژههای دستگاه خودپرداز را عوض کنید.

- رمزنگاری SSL را در دستور کار قرار دهید.

- خدمات و برنامههای نالازم را از چرخه کار خودپرداز حذف کنید.

- بایوس خودپرداز را قفل کنید تا توسط حافظههای یواسبی یا درایو نوری ریبوت نشود.

- سطح دسترسی هر یک از کارکنان به سازوکارهای خودپرداز فقط باید بهاندازه مسئولیتشان باشد.

توصیهای به کاربران خودپرداز

مشتریان بانک اغلب نخستین کسانی هستند که متوجه موارد مشکوک در خودپردازها میشوند. پس آنها نیز در دفاع از خودپردازها نقش مهمی دارند و باید هرگونه مورد مشکوک در ظاهر یا کارکرد دستگاه را به بانک گزارش دهند.

توصیههای پایانی

کاربران خودپرداز و کارتهای بانکی میتوانند با رعایت برخی تمهیدات، از وقوع حملات و کلاهبرداری جلوگیری کرده یا دستکم تبعات آن را کاهش دهند. فارغ از نوع حملات و کلاهبرداریها، به کاربران توصیه میشود نکات زیر را مد نظر داشته باشند:

- هشدارهای نرمافزارمحور یا پیامکی یا ایمیلی را فعال کنید تا هرگونه تراکنش مرتبط با حساب بانکی شما را به شما اطلاع دهد.

- وضعیت بانکی خود را مرتباً پایش کنید.

- به محض این که متوجه شدید کارت بانکیتان گم شده است یا اگر دریافتید که اطلاعات مهم تراکنشهای بانکیتان مورد دستبرد واقع شده است، مراتب را به بانک اطلاع دهید.

- حسابهای بانکیتان را بهمنظور انتقال خودکار سرمایه، لینک نکنید.

- از گذرواژههایی که حدس زدنشان آسان است استفاده نکنید. از فایروال، نرمافزار ضدویروس استفاده کنید و همانطور که شرکتهای سازنده نرمافزارهای امنیتی پیشنهاد میکنند، آنها را مرتباً بهروزرسانی کنید. هر چند وقت یکبار، گذرواژه چهاررقمی کارت و گذرواژه اینترنتی حساب بانکیتان را عوض کنید.

- اگر کارت بانکیتان در دستگاه خودپرداز گیر کرد، فوراً با بانک خود تماس بگیرید.

- در خدمات غیرکاغذی بانکتان ثبتنام کنید. در اینصورت احتمال این که دیگران به اطلاعات مالی شما دسترسی پیدا کنند، کاهش مییابد.

- بیشتر از خودپردازهای متصل به بانکها استفاده کنید. آنها معمولاً از تمهیدات امنیتی بهتری برخوردار هستند.

- همه پول خود را در یک حساب بانکی پسانداز نکنید.

- پس از اتمام کار خود در خودپرداز، منتظر بمانید تا پیغام خوشآمدگویی روی نمایشگر دستگاه نشان داده شود و بعد ایستگاه خودپرداز را ترک کنید.