پایگاه خبری راه پرداخت دارای مجوز به شماره ۷۴۵۷۲ از وزارت فرهنگ و ارشاد اسلامی و بخشی از «شبکه عصر تراکنش» است. راه پرداخت فعالیت خود را از دوم اردیبهشتماه ۱۳۹۰ شروع کرده و اکنون پرمخاطبترین رسانه ایران در زمینه فناوریهای مالی، بانکداری و پرداخت و استارتآپهای فینتک است.

اطلاعات خود را مفت نبازید

بزرگترین تهدید برای اطلاعات حساس یک سازمان کارمندانی با مجوز دسترسی به آنها هستند آنهایی که با دسترسی مجاز به اطلاعات مقاصد غیرمجاز را پیگیری میکنند

در شرایط ناگوار اقتصادی، کارکنان با درآمد پایین متوجه موضوعی خواهند شد که سازمانها و خرابکاران سایبری به آن واقف هستند: «دادههای حساس سازمان را میتوان با پول نقد معاوضه کرد.» بنابراین، دسترسی یک کارمند مسئول ورود دادهها، مدیر یا فروشنده به اطلاعات حساس، میتواند نقطه قوتی برای این فرد آگاه محسوب شود. امروزه با توجه به گسترش اقتصاد جهانی، مشتاقان این اطلاعات حساس تنها شرکتهای رقیب نیستند، بلکه سازمانهایی هم وجود دارد که برای تحت تاثیر قرار دادن قیمت سهام یا مذاکرههای مربوط به قراردادها، به دسترسی به این اطلاعات رغبت نشان میدهند. تهدید مهم دیگر، یک کارمند سازمانی ناراضی است که بهرغم نداشتن یک هدف مالی، قصد پایین کشیدن شهرت و کسب و کار کارفرمای خود را دارد.

یک سازمان چگونه میتواند چنین کارمندی را – که اتفاقا به اطلاعات مهم هم دسترسی دارد- به نحو احسن کنترل کند؟ چه کارهایی باید انجام شود تا افراد داخلی که دسترسی مجاز به دادهها دارند از آنها سوءاستفاده نکنند؟ در این گزارش به بررسی نحوه حفاظت اطلاعات حساس درونسازمانی پرداخته و روشهایی را به شما پیشنهاد خواهیم کرد.

همیشه داخلیها مقصر نیستند

به هیچ وجه نمیتوان اصلیترین و تنها عامل خطرساز برای یک سازمان را تهدیدهای داخلی به حساب آورد. بنا بر گزارشی که موسسه تحقیقاتی Verizon Data Breach انجام داده است در سه سال گذشته اکثریت قریب به اتفاق سوءاستفاده از دادههای حساس سازمانی از همکاری هکرهای بیرونی و افراد درونسازمانی نشأت گرفته است. هنگامی که بحث پایگاه دادهها به میان میآید، فرآیندهای مورد استفاده توسط هکرهای بیرونی دقیقا همان نتیجه سوءاستفادههای داخلی را منجر خواهد شد. بهعلاوه روشهای مورد استفاده برای شناسایی حملهها و همچنین کاهش خسارات وارده داخلی و خارجی اساسا مشابه یکدیگرند. با این همه هنگام نظارت بر حملههای داخل سازمانی دو وظیفه اصلی متوجه مدیران است که یکی به حفاظت کلی دادهها و دیگری به حداقل رساندن تاثیرات ناشی از دسترسی مجاز دادهها مربوط میشود. همانطور که روشن است، ارزش دادههای یک سازمان هنگامی که افراد بیشتری به آن دسترسی مجاز دارند افزایش مییابد. همچنین، دسترسی مجاز به دادهها انجام فعالیتها را توسط کارمندان سادهتر کرده و به علاوه کارایی بیشتری را موجب خواهد شد. بر این اساس، دادهها زمانی ارزش واقعی خود را به دست میآورند که به کرات مورد استفاده قرار گیرند. همین موضوع موجب شده است سازمانها و شرکتها هزینه و زمان زیادی را صرف سیستمهای فناوری اطلاعات کرده و روشهایی را برای دسترسی سادهتر کارمندان پیادهسازی کنند. اما این سیاستهای باز متاسفانه موجب خواهد شد که دسترسیهای غیرمجاز درونی و بیرونی افزایش پیدا کند. مساله مهم دیگر این است که این دادههای قابل دسترسی تنها شمارههای کارت اعتباری یا اطلاعات شخصی افراد نیستند بلکه اطلاعات مالی و مالکیتهای معنوی را هم شامل خواهند شد.

خوشبختانه، استراتژیهایی که برای به حداقل رساندن آسیبهای درونی (از طرف کاربران مجاز) به کار گرفته میشوند، عمدتا ساده هستند و از آن جمله میتوان به محدودسازی دسترسی کاربر به دادهها، اعمال سیاستهای دسترسی در مواقع مورد نیاز و مانیتورینگ استفاده از دادهها اشاره کرد. دو استراتژی ابتدایی تنها به کاربران و سطح دسترسی آنها مربوط میشود. بدین معنا که تنها به کاربرانی خاص که باید به داده دسترسی داشته باشند، مجوز این کار داده شده و همچنین این سطح دسترسی باید مرتبط با فعالیتهای تجاری آنها باشد. در بهکارگیری این استراتژیها ابتدا باید کاربران سیستم به طور دقیقی تعریف شوند تا بتوان زمان و نحوه استفاده از دادهها را در مواقع مورد نیاز مشخص کرد. این تعریف دقیق باید همراه با کنترل و محدودسازی دادهها در شرایط مختلف باشد. بدین معنی که با توجه به ویژگیهای هر کاربر و فعالیت مربوط به آن، فقط دادههای مورد نیاز به او تعلق گیرد. استراتژی سوم که از آن با عنوان «مانیتورینگ استفاده از دادهها» یاد شد، به مدیران این قابلیت را میدهد که بتوانند سوءاستفاده از دسترسیهای مجاز کاربران درونسازمانی را به موقع تشخیص دهند و از بروز آسیبهای جدی جلوگیری کنند.

محدودسازی و کنترل دسترسی کاربر

پیادهسازی روشهایی برای کنترل دسترسی کاربران اولین مرحله حفاظت از دادههاست. کنترل دسترسی مشخص میکند که کدام کاربر مجاز به استفاده از کدام پایگاهداده یا زیرمجموعهای از دادهها خواهد بود. هدف از انجام این کار محدود کردن دسترسی به سیستمها و منابعی است که مدیریت دادههای حساس سازمانی را بر عهده دارند. علاوه بر کنترل دسترسی باید صراحتا مشخص کنید که کدام کاربر در حال استفاده از پایگاهداده است. یکی از کارهایی که حتما باید برای حفاظت از دادههای حساس انجام دهید، جلوگیری از اجرای فرآیندهای مدیریتی (یا به اصطلاح ادمینی) توسط کاربران عادی است. در ذیل به مواردی اشاره میکنیم که برای رسیدن به این هدف لازمالاجرا هستند:

جلوگیری از دسترسی عمومی به پایگاه داده: برای اعمال این مورد امنیتی مهم، دو اصل اساسی را باید مد نظر قرار داد. اول اینکه کاربران عمومی و ناشناس نباید به پایگاه داده دسترسی داشته باشند. استفاده کاربران عمومی از پایگاه داده یک حفره امنیتی بالقوه و مخرب است که کار سرقت اطلاعات سازمان را برای نفوذگرها ساده میکند. اصل دوم به ارتباطات شبکهای باز مربوط میشود. بسیاری از پایگاهدادهها برای ورود مجدد سریعتر کاربران، اتصال شبکهای آنها را تا مدت زمانی باز نگه میدارند. این باز بودن ارتباط میتواند مورد سوءاستفاده کاربران عمومی قرار گرفته و به آنها امکان دسترسی به دادههای حساس را بدهد. به این ترتیب، برای برقراری امنیت بیشتر باید برای این حفره امنیتی اهمیت زیادی قائل شد. برای برطرف کردن این خطر بالقوه، باید پایگاه داده را طوری پیکربندی کرد که هنگام ارائه درخواست هرگونه پرس و جوی (Query) جدید، اعتبار کاربر درخواستدهنده بررسی شود (این امکان در اغلب پایگاهدادههای فعلی به راحتی قابل پیادهسازی خواهد بود).

تفکیک وظایف: هدف از پیادهسازی این مورد امنیتی، سلب دسترسی بیقید و شرط مدیر اصلی به کل پایگاهداده به همراه تفکیک وظایف مدیریتی و محول کردن آنها به افراد مختلف است. به عنوان مثال بهتر است برای اجرای فرآیندهایی از قبیل پشتیبانگیری، مدیریت کاربران، مدیریت برنامهها و دیگر نقشهای کلیدی و مهم، مدیران مختلف با سطوح دسترسی متفاوت مشخص شوند.

این حسابهای کاربری مدیریتی قادر به تغییر دادن ساختارهای پایگاه دادهای هستند اما نمیتوانند به اطلاعات حساس ذخیرهشده در جداول دسترسی پیدا کنند.

برای اینکه از این هم بیشتر پیش برویم، بهتر است برای بخشهایی چون فناوری اطلاعات، بسترهای نرمافزاری و مدیریت پایگاهداده حسابهای کاربری مجزایی تعریف کنیم. این اقدام موجب خواهد شد که نفوذگر نتواند از بسترهای نرمافزاری به اطلاعات پایگاهدادهای دسترسی پیدا کند. به علاوه، مدیریت تغییر و کشف حملهها نیز سادهتر خواهد شد.

روشهای محدودسازی دسترسی دادهها

در حال حاضر روشها و ابزارهای فنی بسیاری وجود دارد که توسط متخصصان امنیتی برای محدود کردن دسترسی به دادهها مورد استفاده قرار میگیرند. اکثر این روشها در پایگاهدادههای محبوب و برنامههای کاربردیای که از پایگاهداده استفاده میکند گنجانده شدهاند. در ادامه به پنج رویکرد کلیدی در این زمینه اشاره میکنیم:

نقشها: در اغلب پایگاهدادههای امروزی امکان اعطای نقشهای مختلف (به معنی توصیف وظایف کاربر) گنجانده شده است. برای مثال، کاربری که در بخش منابع انسانی سازمان کار میکند، تنها میتواند به سیستم مدیریت کارمندان دسترسی داشته باشد، در حالی که باید اطلاعات مربوط به امور مالی، زنجیره تامین و سیستمهای مشتری از دیدش مخفی بماند. نقش کاربر در واقع قالبی است از آنچه میتواند انجام دهد. چندین دهه است که مدیران پایگاه داده از این رویکرد استفاده میکنند چرا که اعطای نقشهای متفاوت به کاربران، مدیریت مجوزها و اعمال تنظیمات مربوط به آنها را سادهتر خواهد کرد.

پنهانسازی: پنهانسازی دادهها در اصل نوعی درهمسازی آنهاست به نحوی که دادههای منفرد را اساسا بیمعنا میکند. در حالی که مجموعهای از این دادههای منفرد وابستگیهایی دارند که آنها را برای تحلیل و استفاده تجاری قابل استفاده میکند. برای اینکه موضوع قابل فهمتر شود دادههای مربوط به یک بیمار را در نظر بگیرید. این دادهها به دادههای منفردی تبدیل خواهند شد که هر یک از آنها به تنهایی هیچ معنایی ندارند و مشخص نیست به کدام بیمار مربوط میشود. در حالی که با کنار هم قرار دادن آنها میتوان سابقه یک بیمار خاص را برای تحلیل مورد استفاده قرار داد. پنهانسازی دادهها فرآیندی تصادفی است، بدین معنا که دادههای حساس را به صورت تصادفی با یکدیگر جابهجا میکند (دفترچه تلفنی را که اسامی آن هر از گاهی تصادفا جابهجا میشوند تصور کنید). از آنجا که پنهانسازی برخلاف رمزنگاری برگشتپذیر نیست، منجر به کاهش خطر در معرض دید قرار گرفتن دادهها میشود. به علاوه به لحاظ اینکه پنهانسازی فرآیندی اختیاری است، میتوان دادههای جعلیای ایجاد کرد که از لحاظ نوع و فرمت، شبیه دادههای اصلی باشند. این موضوع باعث میشود که در عین حفظ امنیت در عملکرد کسب و کار نیز خطایی به وجود نیاید چرا که زمانی که دادههای جعلی بخواهند فرمت و نوع متفاوتی داشته باشند، امکان بروز اختلال در کسب و کار وجود خواهد داشت.

روشهای پنهانسازی دادهها

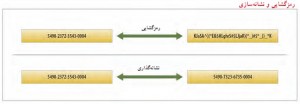

دو روش اصلی برای پنهانسازی دادهها وجود دارد که ETL و پویا (dynamic) نامیده میشوند.

۱- ETL مخفف سه واژه استخراج (extraction)، ترجمه (translation) و بارگذاری (load) است. در این روش پس از استخراج دادهها از یک پایگاه پیش از بارگذاری به یک پایگاه داده دیگر، عمل پنهانسازی روی آنها انجام میگیرد. این نوع پنهانسازی زمانی مورد استفاده قرار میگیرد که هدف انتقال دادههای حساس از یک سرور پایگاهداده امن به یک پایگاهداده با امنیت کمتر مد نظر باشد. در روش ETL، دادههای اصلی در دسترس توسعهدهندگان و کارمندان آیتی نبوده و تنها یک محیط مشابه سرور برای آنها نشان داده میشود.

۲- روش پویا از دو جنبه اساسی با ETL تفاوت دارد. اول اینکه فرآیند پنهانسازی تنها روی دادههای موجود در پایگاه داده (و نه دادههای استخراجی) اعمال خواهد شد. به علاوه در روش پویا دادههای اصلی جایگزین نشده و یک کپی از آنها به کاربر ارائه میشود. برای مثال یک کاربر پزشک با اعتبار دسترسی، میتواند دادههای اصلی بیمار را مشاهده کند، در حالی که کاربر دیگر مدل پنهانشده آن دادهها را میبیند. این روش پنهانسازی در واقع یک «دید پایگاهداده»ای است، به طوری که در صورت نبود مجوز کافی دید کاربری را محدود خواهد کرد. موضوع قابل توجه در این روش این است که کلیه فرآیندها از دید کاربر مخفی بوده و پشت صحنه انجام میگیرد.

مفهوم پنهانسازی بیش از یک دهه است که توسط بسیاری از متخصصان برای حفاظت از دادههای اشتراکی مورد استفاده قرار میگیرد. برخی از بسترهای پایگاهداده این امکان را به طور پیشفرض دارند، در حالی که در بسیاری از آنها باید محصولات جانبی را برای پیادهسازی این فرآیند به کار گرفت. با توجه به افزایش استفاده از فناوری ابری برای اشتراک داده پنهانسازی امروزه از اهمیت بسیار بالایی برخوردار شده است.

برچسبها: گروهها و نقشها ابزارهایی هستند که مدیران پایگاه داده برای اعطای سطوح دسترسی مختلف از آنها کمک میگیرند. این ابزارها اجرای فرآیندهای مجاز کاربران و سطح دسترسی آنها به دادهها را مشخص میکنند. مشکل چنین ابزارهایی این است که به کاربران امکان استفاده از کل یک جدول یا ستون را میدهند و آنها را محدود به یک مدخل (Entry) خاص نمیکنند.

برچسبگذاری روشی است که امکان مشخص کردن سطرهایی از پایگاهداده را با اعطای شناسهای منحصربه فرد به مدیر میدهد. به این ترتیب برچسبها به جای اینکه امکان دسترسی به کل جدول یا کل یک ستون را بدهند، کاربر را به یک سطر خاص محدود خواهند کرد. این قابلیت را میتوان با اضافه کردن یک ستون با محتوای کلیدهای دسترسی برای پایگاهداده پیادهسازی کرد. هر سطر برچسبی میگیرد که نمایانگر نحوه استفاده از آن است. درخواستها به طور خودکار بررسی شده و در صورتی که کاربر کلید مورد نظر برای دسترسی را در اختیار داشته باشد، میتواند سطر را مشاهده کند. برچسبگذاری یکی از روشهایی است که در عین کنترل مجوزهای کاربری، مدیران را از بازنویسی برنامهها یا درخواستها بینیاز خواهد کرد.

نشانهسازی: در این روش دادههای حساس را با متغیرهایی غیرحساس که به آنها نشانه میگویند، جایگزین میکنند. این نشانهها با دادههای ذخیرهشده در پایگاهداده رابطهای و همچنین فایلها جایگزین خواهند شد. بدین منظور یک داده دارای ارزش با چیزی کمارزشتر جابهجا میشود. برای مثال نشانهای که از آن به جای یک شماره کارت اعتباری استفاده شده قابلیت معاملات مالی را نداشته و ارزش آن در ارجاع به داده اصلی مطرح است. نشانهها در واقع اعدادی تصادفیاند که فرم و ارزش دادههای اصلی را دارا هستند. سیستمهای نشانهسازی ارزشهای دادههای اصلی را در پایگاهدادهای با عنوان token vault ذخیره میکنند. عمل جایگزینی نشانهها زمانی که دادههای حساس جمعآوری شدند انجام گرفته و همین موضوع باعث میشود برنامههای کاربردی و کاربران نتوانند به آنها دسترسی پیدا کنند. در مجموع، با این روش که امروزه برای اغلب سیستمهای معاملات مالی مورد استفاده است، ارزشهای حساس تنها در اختیار افرادی خاص با تراکنشهای محدود قرار میگیرد.

تمایز پایگاه دادهای: انتقال دادهها به طور فیزیکی و منطقی به دادهها و سطوح دسترسی آنها تمایز میبخشد. ایده این روش بر پایه ایجاد پایگاهدادههای جمع و جورتر و به تبع آن محدودسازی دسترسی عمده به اطلاعات حساس استوار است. یک مثال شایع در این زمینه ایجاد نمونههای مختلف پایگاه داده در یک محیط SQL Server یا پلتفرمی مجازی است. اگرچه این روش امروزه کمتر مورد استفاده قرار میگیرد، با این حال به عنوان یک راهحل موثر و اساسی شناخته میشود.

نظارت بر فعالیتها

نظارت بر فعالیتهای صورتگرفته روی پایگاه داده منجر به شناسایی سرقت یا از دست دادن اطلاعات خواهد شد. ابزارهای نظارت بر فعالیت پایگاه داده -که به اختصار به آنها DAM (Database Activity Monitor) نیز گفته میشود -فعالیتهایی از جمله دسترسی مدیر اصلی را ثبت کرده و همچنین هنگام وقوع رویدادی مشکوک یک پیغام هشدار ارسال خواهند کرد. زمانی که قوانین دسترسی به دادهها جهت متوقف کردن نفوذگر کافی نباشند، مانیتورینگ به میدان آمده و این شکاف را با تحلیل فعالیتهای انجامشده توسط کاربر پر میکند. یک سیستم DAM، کلیه دستورات SQL ارسالی به پایگاهداده را جمعآوری کرده و آنها را در یک مخزن مرکزی برای ذخیرهسازی و تحلیل آتی (به منظور شناسایی نقض سیاستهای دسترسی) نگهداری میکند. ابزارهای DAM بسته به نوع ذخیرهسازی و تحلیل دستورات SQL عملکرد و اثربخشی متفاوتی دارند. موارد زیر نشاندهنده چهار شکل نظارتی از این نوع هستند:

تحلیل خصیصهها: در این شکل نظارتی، خصیصههای دستوری (از جمله Select، Update و Insert)، کاربری که از آن دستور استفاده کرده، زمان استفاده، ارجاع به ستونها و تعداد رکوردها مورد توجه است. انتخاب بیش از یک رکورد مشتری یا شمارههای امنیتی در ساعتهای غیراداری از مواردی هستند که ارسال هشدار را موجب میشوند. در حالت کلی زمانی که یک دستور با خصیصههای خاصی انتخاب و اجرا شود هشداری ارسال شده و در برخی از پلتفرمها اجرای دستور بالاجبار متوقف خواهد شد. تحلیل خصیصهها یکی از متداولترین فرمهای DAM است که میتواند به عنوان سدی محکم در برابر حملات به کار گرفته شود.

تحلیل دستوری (نحوی): در این روش ساختار دستورات SQL با بررسی اجزایی چون where، from، type و تعداد پارامترها مورد توجه قرار میگیرد. فعالیت غیرمعمول زمانی شناسایی میشود که از این اجزا به درستی استفاده نشود. تحلیل دستوری موثرترین روش برای شناسایی حملات از نوع SQL Injection و سرریز بافر است. اگرچه زمان زیادی برای پیادهسازی یک تحلیل دستوری نیاز است، یکی از بهترین روشها برای شناسایی حملات بیرونی و داخلی خواهد بود (نظر به اینکه اکثر حملات مخرب از نوع SQL Injection هستند).

تحلیل رفتاری: این روش از دو رویکرد پیشین یعنی تحلیل خصیصه و دستور استفاده کرده و در عین حال مشخصات رفتاری را هم مد نظر قرار میدهد. تحلیل رفتاری در یک بازه زمانی مشخص بر فعالیتهای صورتگرفته روی پایگاه داده نظارت داشته و در مرحله بعدی درخواستها، میزان دادههای انتخابشده و مدتزمان فعالیت یک کاربر را مورد توجه قرار میدهد. سپس کلیه رفتارهای آتی کاربر با رفتار اولیه (Baseline) او مقایسه شده و در صورت بروز انحراف بیش از اندازه، هشداری به مدیر ارسال میشود. تحلیل رفتاری یکی از موثرترین روشها برای شناسایی افرادی است که هدف سویی از استخراج دادهها داشتهاند.

تحلیل محتوایی: در این روش بر دادههایی نظارت میشود که توسط دستورات کاربر به پایگاهداده وارد یا از آن خارج شدهاند. کارتهای اعتباری مثالی از حریم خصوصی کاربران است که محتوای پراهمیتی را با خود به همراه دارد. به این ترتیب برای حفاظت از محتویات اینچنینی تحلیل محتوایی به میدان میآید. این روش یک مورد امنیتی مهم و عمومی است که اغلب به همراه تحلیل خصیصه به کار گرفته میشود.

سخن آخر

همانطور که در ابتدای نوشته نیز بدان اشاره شد پژوهشهای اخیر نشان از افزایش تعداد تهدیدات داخلی سازمانی دارند، برخی از آسیبرسانترین رویدادها زمانی رخ میدهند که کاربری سرکش به دادههای حساس دسترسی داشته باشد. به علاوه، هدف اصلی هکرهای بیرونسازمانی، کسب اعتبار درونی و وارد شدن به سیستم به عنوان یک کاربر مجاز است و به همین دلیل در نظر گرفتن تهدیدات درونی یکی از مهمترین عواملی است که هنگام ترسیم مدل استراتژی امنیتی باید به آن توجه ویژهای نشان داد. ترکیبی از اعمال تمایز بین منابع و نظارت بر فعالیتها بهترین روش برای کاهش خطرهای احتمالی سرقت دادههاست. متخصصان امنیتی و مدیران پایگاهدادهها باید برای کاهش سوءاستفادههای درونسامانی، استراتژیهای کلیدی امنیت پایگاهدادهها را مد نظر قرار دهند: تحدید دسترسی کاربری، تحدید دسترسپذیری دادهها و نظارت بر فعالیتهای پایگاه داده.

تمایز منابع نیازمند این است که متخصصان دادهها و مجوزهای کاربری را با بهکارگیری طرحها و ابزارهای پیشرفته امنیتی بازسازی کنند. اگرچه توجه به موضوع تمایز کلیه دسترسیهای غیرمجاز را متوقف نمیکند، حداقل باعث کاهش تعداد آنها خواهد شد. نظارت بر پایگاههای داده یکی از ابزارهای ارزشمند امنیتی است و تنها روش شناسایی سوءاستفاده از اطلاعات به شمار میرود و میتواند بدون ایجاد اختلال در فرآیندهای کسب و کار محیط امنتری را فراهم آورد.

منبع: هفته نامه عصر ارتباط