پایگاه خبری راه پرداخت دارای مجوز به شماره ۷۴۵۷۲ از وزارت فرهنگ و ارشاد اسلامی و بخشی از «شبکه عصر تراکنش» است. راه پرداخت فعالیت خود را از دوم اردیبهشتماه ۱۳۹۰ شروع کرده و اکنون پرمخاطبترین رسانه ایران در زمینه فناوریهای مالی، بانکداری و پرداخت و استارتآپهای فینتک است.

محمدجواد صمدی راد؛ عضو هیئتمدیره فناوری شهر / نادر مرتضی زاده؛ معاون فنی فناوری شهر / مجید یداللهی؛ مدیر دفتر برنامهریزی فناوری شهر (وابسته به بانک شهر) / کاربردهای گسترده کارتهای بانکی با الگوی شتاب، امری غیرقابلانکار بوده و ضرورت توجه به امنیت آن را صدچندان مینماید. خوشبختانه با ظهور شاپرک ساماندهی مناسبی در حوزه پذیرندگی کارتهای شتابی بهعملآمده است و بخشی از تهدیدات امنیتی در این حوزه مدیریت شده است؛ اما در حوزه صادرکنندگی و تهدیدات امنیتی این حوزه، اقدام جدی و مؤثری صورت نپذیرفته است.

در این مقاله سعی شده است تا با بررسی آسیبهای ذاتی فناوری کارتهای مغناطیسی و چارچوبهای امنیتی بکار گرفتهشده توسط بانکهای صادرکننده ایرانی مبتنی بر الگوی شتاب، برخی از این آسیبها بهصورت آماری و مستدل ارائه گردد؛ روش ارزیابی در این مطالعات مبتنی بر ارزیابی جعبه سیاه و بر اساس سناریوهای سوءاستفاده از کارتهای جعلی است. بدیهی است بهمنظور عدم افشای آسیبپذیری بانکهای مورد مطالعه در مقاله از بیان نام آنها پرهیز شده است.

امیدوار است با برخی از نتایج ارائه شده در این مقاله برخی از تهدیدات حوزه صادرکنندگی نیز شفاف شده و موردتوجه فعالان حوزه پرداختکارتی کشور قرار گیرد و بهبودهای امنیتی در حوزه صادرکنندگی کارتهای شتابی را نیز شاهد باشیم.

.

مقدمه

کاربردهای گسترده کارتهای بانکی با الگوی شتاب امری غیرقابلانکار بوده و ضرورت توجه به امنیت آن را صدچندان مینماید. خوشبختانه با ظهور شاپرک ساماندهی مناسبی در حوزه پذیرندگی کارتهای شتابی بهعملآمده است و بخشی از تهدیدات امنیتی در این حوزه مدیریت شده است؛ اما در حوزه صادرکنندگی و تهدیدات امنیتی این حوزه اقدام جدی و مؤثری صورت نپذیرفته است. در این مقاله سعی شده تا با طرح یک سناریوی نفوذ، شرایط امنیتی کارتهای بانکی صادر شده تحت الگوی شتاب را بررسی نموده و میزان آسیبپذیری کارتهای فعال موجود در کشور را به نسبت این سناریوی نفوذ ارزیابی نماید.

دارندگان کارتهای بانکی شتابی، بر این باور هستند که صرفاً با داشتن فیزیک کارتبانکی و رمز عبور میتوان در پایانههای خرید و یا سایر ابزارهای پذیرندگی حضوری، نسبت به عملیات دریافت (یا خرید) اقدام نمود و لذا اعتماد خود را به امنیت سامانههای مرتبط با کارتهای بانکی بر این اساس بنا نهادهاند و ازآنجاییکه امنیت کارتبانکی خود را مبتنی بر دو عامل فیزیک کارت و رمز اول میدانند، معمولاً حساسیتی در افشای رمز عبور خود ندارند و شاهد آن هستیم که در فروشگاهها، دارنده کارت، رمز اول خود را جهت وارد نمودن بر روی پایانه به پذیرنده افشا مینماید.

از سوی دیگر جرائم سایبری مرتبط با حوزه کارتهای بانکی غالباً متمرکز بر کپی کردن کارتهای بانکی است و با تهیه کپی از کارتبانکی و رمزهای افشاشده، جرائم مرتبط سازماندهی میشوند. با توجه به ضعف ذاتی فناوری کارتهای مغناطیسی، امکان کپی کردن کارتهای مغناطیسی بسیار سهل است. ولی حداقل یکبار کارت باید در ترمینالی غیرمجاز کشیده شود تا امکان کپی آن فراهم گردد.

در سناریوی نفوذ پیشنهادی در این مقاله سعی شده است تا برای تهیه کپی از کارت، حتی نیاز به کشیدن آن بر روی پایانه غیرمجاز هم نباشد و بتوان بخش عمدهای از اطلاعات نوارهای مغناطیسی کارتهای بانکی را با اطلاعات دیداری آنها که بر روی کارت چاپ شده است بازسازی نمود و با کارتهای بازسازی شده شرایط سوءاستفاده از حسابهای بانکی را فراهم نمود. البته در شرایطی که بانکهای صادرکننده، حداقل شرایط امنیتی را برای کارتهای مغناطیسی فراهم کرده باشند، این روش نفوذ ناموفق خواهد بود.

.

صادرکنندگی کارتهای شتابی

بر اساس الگوی شتاب، مسئولیت صدور کارتهای بانکی منطبق بر شتاب، بر عهده بانکها و مؤسسات مالی مجاز است که توسط مرکز شتاب و اداره نظامهای پرداخت احراز صلاحیت شدهاند. بر اساس آخرین دستورالعمل منتشر شده در زمینه مرکز شتاب که در سایت بانک مرکزی قابلدسترس است، شرایط عضویت و اتصال یک عضو جدید به تشریح بیان شده است.

مستقل از تستهایی که در زمان عضویت انجام میپذیرد، در این دستورالعمل شرایط بازرسیهای بعدی و نظارت بر رعایت اصول امنیتی در شرایط بهرهبرداری مغفول مانده است که پیشنهاد میگردد در این خصوص نیز رویههای نظارتی مناسبی تدوین و اجرا گردد.

از سوی دیگر در این مستندات، شرایط کنترل، تست و ارزیابی فیزیک کارت، بسیار کمرنگ بوده و صرفاً محدود به ارجاع به برخی از استانداردهای رایج این حوزه است.

تصویر شماره 1- مستند فرآیند تراکنشهای شتاب- فرآیند عضویت

.

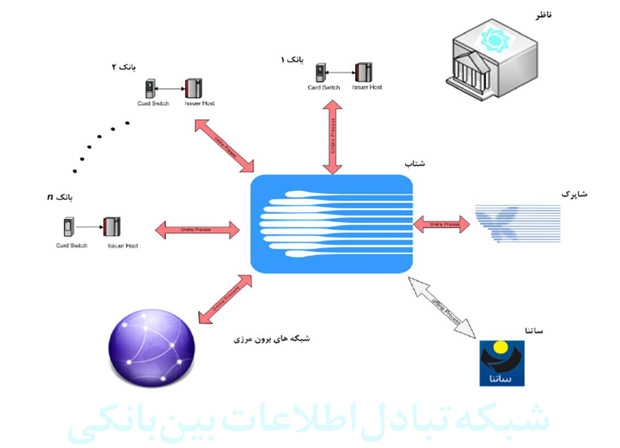

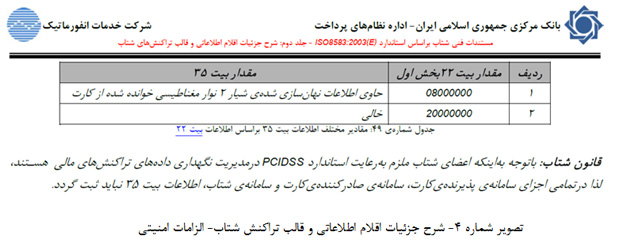

امنیت در پردازش تراکنشهای کارتی شتابی

با توجه به معماری شتاب و فرمت پیامهای تعیین شده در مستندات فنی آن، مسئولیت احراز صحت پیام (بهعنوانمثال تراکنش خرید) و احراز دارنده کارت (از طریق رمز) بر عهده بانک صادرکننده است. بر اساس همین مستندات، ارسال اطلاعات نوار مغناطیسی (Track 2) در کلیه تراکنشهای حضوری (Card Present) الزامی بوده و صحت سنجی آن بر عهده صادرکننده کارت است.

تصویر شماره 2- توپولوژی کلان شتاب

تصویر شماره 3- شرح جزئیات اقلام اطلاعاتی و قالب تراکنش شتاب – شرایط بهرهگیری از شیار 2 نوار مغناطیسی در شتاب

تصویر شماره 4- شرح جزئیات اقلام اطلاعاتی و قالب تراکنش شتاب- الزامات امنیتی

.

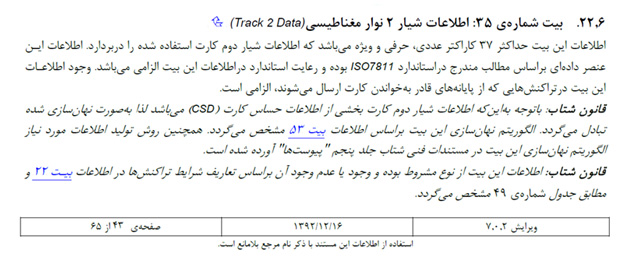

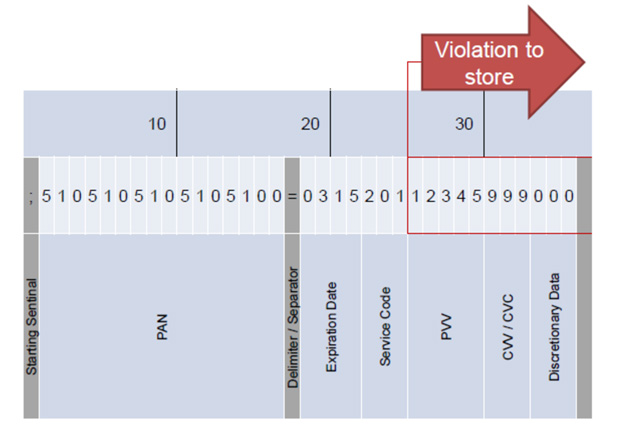

جزئیات محتوای شیار 2 (Track 2) نوار مغناطیسی:

جزئیات محتوای شیار 2 نوار مغناطیسی در استاندارد ISO7813 به تشریح بیان شده است و دربرگیرنده اطلاعاتی مانند شماره کارت (PAN) و تاریخ انقضا است.

تصویر شماره 5- اجزای اطلاعاتی شیار 2 نوار مغناطیسی

همانگونه که در تصویر فوق نمایان است، بخشی از این اطلاعات همان اطلاعات دیداری کارت (شماره کارت، تاریخ انقضا، PVV/CVV2) است و بخشی از اطلاعات مانند Service Code و CVV/CVC بهصورت دیداری افشا نشده است و ضرورت دارد صادرکننده به نحوی این اطلاعات را در سمت سامانه صادرکنندگی خود نگهداری نماید. درصورتیکه صادرکننده این بخش از اطلاعات را کنترل ننماید، امکان بازسازی اطلاعات شیار دوم با اطلاعات دیداری مقدور میگردد.

تشریح سناریوی نفوذ

با توجه به ساختار نوار مغناطیسی و ضرورت درج اطلاعاتی نظیر CVV/CVC در شیار دوم کارت و ضرورت کنترل صحت آن توسط صادرکننده، سناریوی نفوذی بر اساس همین ایده طراحی گردید:

1- با بهرهگیری از دوربین مداربسته یک پذیرنده، تصاویر کارتهای بانکی استخراج گردید و اطلاعات دیداری آنها استخراج شد.

2- بر اساس اطلاعات دیداری کارتها، کارت شبیهسازی شده معادل هر کارت تهیه گردید.

3- به دلیل افشای رمز توسط دارندگان کارت در زمان استفاده از کارت، رمز کارتها نیز بهسادگی در اختیار نفوذگر قرار گرفت.

4- بهمنظور ارزیابی امنیت بانکهای صادرکننده در کنترل محتوای شیار دوم نوار مغناطیسی با کارتهای شبیهسازی شده و رمزهای شنیده شده، تراکنش خرید 1002 ریالی انجام شد و نتایج زیر حاصل گردید.

|

تعداد بانکهای عضو شتاب |

33 |

|

تعداد بانکهایی که کارت آنها در سناریو مشاهده گردید |

25 |

|

تعداد بانکهای آسیبپذیر |

12 |

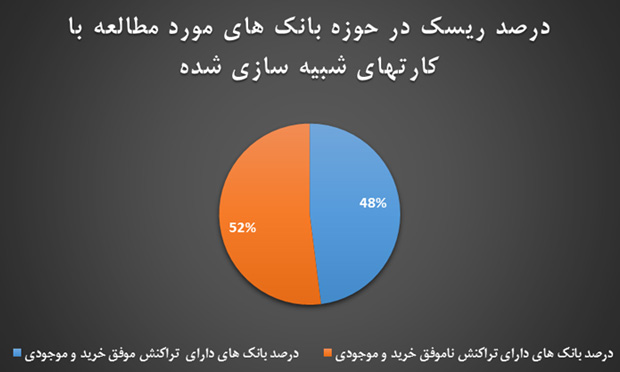

تصویر شماره 6- درصد بانکهای آسیبپذیر

.

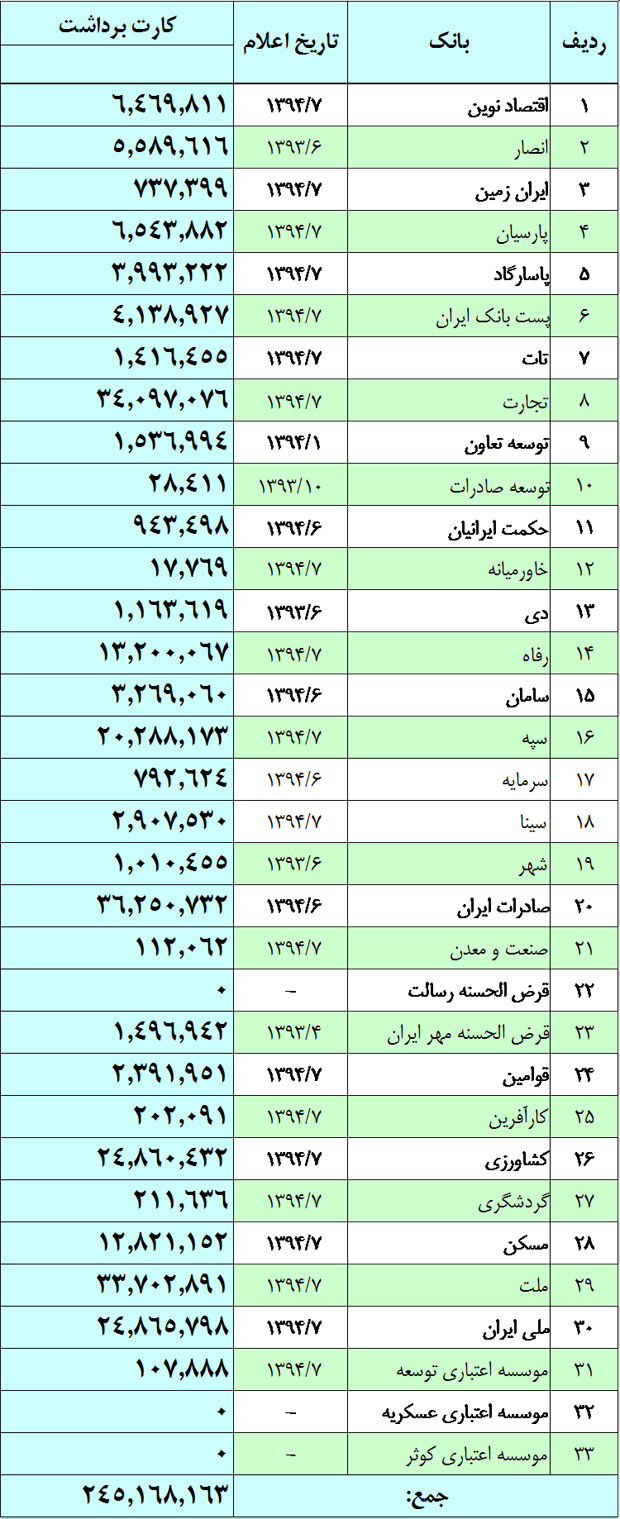

پیشبینی تعداد کارتهای آسیبپذیر

بر اساس آخرین آمار منتشر شده از سوی بانک مرکزی، تعداد کارتهای فعال بانکهای صادرکننده به شرح زیر است:

با فرض آنکه کارتهای صادر شده توسط هر یک از بانکهای فوق توسط صرفاً یک سوییچ صادرکنندگی مدیریت میگردد و رفتار امنیتی با کلیه کارتهای یک بانک یکسان است، تعداد کارتهای آسیبپذیر در کشور به شرح زیر است:

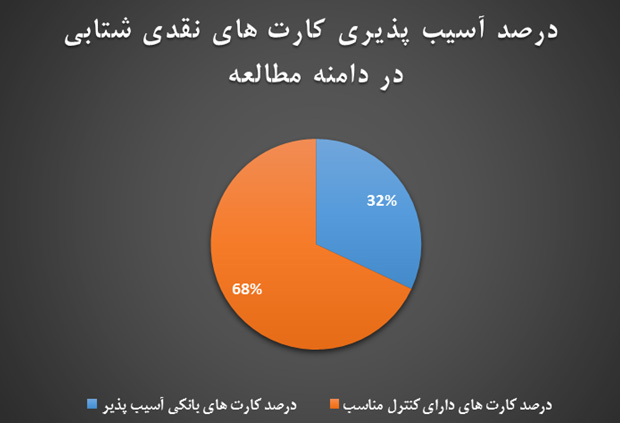

تصویر شماره 7- درصد کارتهای آسیبپذیر

.

نتیجهگیری

1- وضعیت کنونی صادرکنندگی کارتهای شتابی بسیار پر ریسک بوده و احتمال سوءاستفاده از حداقل 32 درصد از کارتهای صادر شده مطابق با سناریو طرح شده مقدور است.

2- تهیه برنامه کوتاهمدت جهت بهبود وضعیت امنیت بانکهای آسیبپذیر ضروری به نظر میرسد.

3- برنامه بلندمدت جهت مهاجرت به کارتهای با فناوری امن (ترجیحاً سازگار با EMV)، توصیه میگردد.

4- تهیه برنامه کلان جهت ارتقاء شتاب از یک سوییچ واسط ملی به یک شپک استاندارد منطقهای پیشنهاد میگردد.

.

منابع:

1- بانک مرکزی جمهوری اسلامی ایران، سال 1392، مستندات فنی شتاب – جلد یک تا پنج، نسخه 7.0.2

2- سازمان بینالمللی استاندارد، سال 2006، ISO/IEC 7813:2006 Information technology — Identification cards — Financial transaction cards

3- وبسایت بانک مرکزی جمهوری اسلامی ایران

بسیار عالی

متریک – ریسک

و تشکر

به نظر من این افراد هیچ تخصص خاصی در زمینه بانکی و پرداخت ندارند و با ارائه مطالب از رسانه شما به بدبینی و کج خلقی مخاطبان این سایت با ارزش و بار فنی بالا سبب می شود…

موضوع امنیتی طرح شده در مقاله جالب و چالش برانگیز hست و در صورتی که این ضعف امنیتی وجود داشته باشد مخاطرات زیادی بدنبال خواهد داشت که می تواند بانکهای صادرکننده به چالش و تامل وادارد.

پرداختن و تحقیق در این خصوص جای تشکر دارد…

مقاله جالبی بود، جویا شدن نظر بانک های صادرکننده در این رابطه می تواند از سوی راه پرداخت پیگیری شود..

ممنون از سایت شما با مطالب مفید آن